Google Chrome 和 Mozilla FireFox 已实施混合内容阻止流程,以保护计算机免受通过安全网页引用的不安全性内容暴露的安全攻击入侵。

什么是混合内容?它为何如此重要?

请求敏感信息(例如用户名和密码)的网站通常使用安全 (https) 连接在您使用的计算机中传输信息。如果您要通过安全连接访问某个站点,Google Chrome 和 Firefox 都要验证网页中的内容是否已安全传输。如果任一浏览器检测到来自不安全 (http) 通道的某些类型的网页内容时,浏览器都会自动阻止内容加载,您会看到在地址栏中显示防火墙图标。

Chrome 和 Firefox 会阻止这些内容和可能的安全漏洞,保护页面中的信息,以免落入坏人之手。

混合内容类型

两种类型的内容会影响用户查看网页的体验,在混合内容的上下文环境中,每种类型的内容都有多重风险级别:

- 混合被动内容或显示内容

- 混合主动内容或脚本内容

混合被动内容或显示内容

混合被动内容是 HTTPS 网站上的 HTTP 内容,无法更改网页的文档对象模型 (DOM)。被动 HTTP 内容描述更简单,对 HTTPS 网站的影响有限。例如,攻击者可以将通过 HTTP 处理的图像替换为不正确的图像,或向用户发送误导消息。但是,攻击者不能影响剩余的网页,仅会影响加载该图像的页面部分。

攻击者可以观察向用户提供了哪些图像,推断用户浏览活动的相关信息,由此获得查看过的页面。而且,通过观察为检索和提供图像而发送的 HTTP 标头,攻击者可以查看与图像请求来源机构管理关联的用户代理字符串和任何 cookie。如果内容源自与主网页相同的域,则可能会避开为用户帐户提供的保护 HTTPS 而暴漏会话信息。

被动内容的示例包括图像、音频和视频加载。

混合主动内容或脚本内容

主动内容是可以访问并影响 HTTPS 页面的全部或部分文档对象模型 (DOM) 的内容。这种类型的混合内容可以更改 HTTPS 页面的行为并可能会窃取用户的敏感数据。除了在上述混合被动内容中已经介绍的风险之外,混合主动内容还暴漏了许多潜在的攻击媒介。

示例:中间人 (MITM) 攻击者可以截获 HTTP 主动内容请求。然后,攻击者可以重新写入响应以包括恶意 JavaScript 代码。恶意脚本可以窃取用户凭证、获取用户的敏感数据,或尝试在用户系统中安装恶意软件(例如,利用用户已安装的易受攻击的插件)。

主动内容的示例包括 JavaScript、CSS、对象、xhr 请求、iframe 和字体。

无需用户浏览器控件

为了改进用户体验,并且消除用户调整浏览器设置的需要,所有内容均应通过 HTTPS 提供。

浏览器混合内容管理

查看 Mozilla 网站上的示例后,您会看到混合内容对用户浏览体验的影响,并了解浏览器设置对页面呈现的影响。

请注意,混合内容阻止概念在浏览器之间是相似的,访问管理和信息级别是支持混合内容阻止的浏览器之间的主要不同之处。

通过 HTTPS 提供的安全网页可能包含会使您的信息极易受到攻击的不安全元素。含安全元素和不安全元素的网页称为“混合内容”网页。

为了保护您免受与混合内容相关的风险的影响,Mozilla Firefox 会阻止不安全的内容显示在其他安全网页上。如果您能熟练导航含有不安全元素的网页,可选择通过几个步骤来查看此类内容。本文介绍了如何管理用于访问 Mozilla Firefox 浏览器 v23 及更高版本的混合内容的浏览器控件。

管理受阻止内容设置

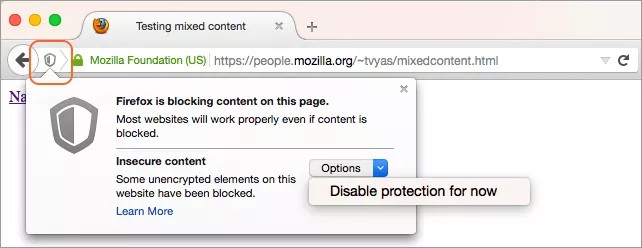

当您在 Firefox 中访问含有混合内容的网页时,地址栏中会显示一个盾牌图标。这表示某些内容遭到了阻止。选择此图标可暂时禁用此安全功能并查看不安全的内容。

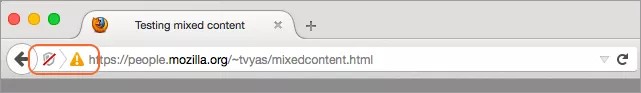

如果您要查看此类内容,请选择临时解除保护。系统会重新加载相应页面,而且地址栏中会显示两个图标,即一个带有红线的盾牌图标和一个带有黄色三角形(其中有一个感叹号)的盾牌图标。这些图标是用于提醒您,网页上的某些内容可能会将您的信息置于危险境地。

Firefox:混合内容阻止

Mozilla Firefox 使用混合内容阻止来保护您的信息,但您也可以用它来选择是否需要查看混合主动内容。这类内容可以更改整个网页的运作方式及可能窃取用户敏感数据的方式。不过,混合被动内容无法更改整个网页的行为,只能更改 HTTP(不安全)内容本身。

混合被动内容是常见的在线内容,包括图像、音频和视频等网页元素。Firefox 不会自动阻止此类内容,因为这样会损坏大量网页并降低用户体验。但是,可通过编辑浏览器配置这种方式来阻止混合被动内容。

其他阅读资料

要详细了解混合内容,请在 Mozilla 网站上阅读以下文章:

- 不安全的内容对我的安全有何影响?Mozilla 支持。

- Firefox 23 启用了混合内容阻止功能!Mozilla 的安全工程师 Tanvi 发布的博客。