Este tópico fornece instruções para definir a autenticação SAML na instância do Blackboard Learn com o Active Directory Federation Services (ADFS) como Servidor de identidade (IdP). O ambiente do seu Blackboard Learn atua como o Provedor de serviços (SP). Estas etapas usam o ADFS versão 3.0 com o Windows Server 2012 R2, mas também podem ser aplicadas ao ADFS 2.0.

Provedor de serviços do Learn

- Faça logon no Blackboard Learn como administrador e navegue até Administrador do sistema > Autenticação.

- Selecione Criar provedor > SAML.

- Insira as seguintes configurações:

- Nome > Tipo ADFS SAML ou qualquer outro nome que você quiser.

- Provedor de autenticação > defina como Inativo.

- Método de pesquisa do usuário > Nome de usuário

- Restringir por nome de host > Usar este provedor para qualquer nome de host.

- Texto do link > Digite Logon de ADFS ou qualquer outro nome que você quiser.

- Selecione Salvar e configurar.

- No campo Código de entidade, verifique se o valor é o mesmo que o URL de ACS.

- Selecione Ativar logon único automático Tipo de serviço de logout único Publicar e Permitir ADFS LogoutResponse. Deixe a opção Redirecionar desmarcada.

- Em Metadados do provedor de serviços, clique em Gerar e salve o arquivo XML no seu desktop.

- Se você estiver usando JIT, recomenda-se criar uma nova Fonte de dados para esse provedor com o nome de SAML. Caso contrário, use SYSTEM ou qualquer outro nome que escolher.

- Marque a caixa de seleção Habilitar o suprimento JIT para permitir que o sistema crie uma conta automaticamente quando um usuário desconhecido tentar fazer logon por meio desse provedor de autenticação SAML. Se não for marcado, a conta do usuário precisará primeiro ser criada de forma manual no Blackboard Learn.

- Na lista Fontes de dados compatíveis, selecione as fontes de dados com as quais esse provedor de autenticação deve ser compatível.

- Selecione Apontar o provedor de identidade para o Tipo de provedor de identidade.

- Para Metadados do provedor de identidade, selecione o URL de metadados e defina o URL como um dos URLs de metadados do ADFS. https://[adfs server hostname]/FederationMetadata/2001-03/FederationMetadata.xml e selecione Validar.

Idealmente, o servidor ADFS precisa ter um certificado comercial. Se estiver usando um certificado autoassinado, a validação falhará. Será necessário fazer o download do arquivo FederationMetadata.xml e usar a opção Arquivo de metadados no lugar.

- Selecione Enviar.

Provedor de identidade ADFS

- No Servidor de ADFS, acesse o Console de gerenciamento de ADFS.

- Navegue até Relacionamentos de confiança > Confianças de terceiros confiáveis > Adicionar confiança de terceiros confiáveis.

- Selecione Começar na página do Assistente de Adicionar confiança da terceira parte confiável.

- Selecione Importar dados sobre a parte confiável a partir de um arquivo.

- Selecione Pesquisar e faça o upload do arquivo que foi criado na Etapa 6 do SP do Learn. Selecione Avançar.

- Insira um nome de Exibição como yourlearnserver.blackboard.com e selecione Avançar.

- Selecione Eu não quero definir configurações de autenticação de vários fatores... e selecione Avançar.

- Selecione Permitir que todos os usuários acessem esta terceira parte confiável e selecione Avançar.

- Selecione Avançar na etapa Pronto para adicionar confiança em seguida selecione Fechar na etapa Encerrar.

- Logo após criar Confiança da terceira parte confiável, Editar regras de declaração deverá abrir, se a última caixa de seleção tiver sido marcada. Caso contrário, clique com o botão direito em Confiança da terceira parte confiável e selecione Editar Declarações.

Adicionar regras de declaração para Confiança da terceira parte confiável

Enviar atributos como declarações

Adicionar regras de declaração para a Confiança da terceira parte confiável envia atributos LDAP como declarações do servidor ADFS para o Blackboard Learn. No console de gerenciamento do ADFS, clique com o botão direito em Confiança da terceira parte confiável.

Enviar nome de usuário

- Na guia Regras de transformação de emissão, selecione Adicionar regra.

- Na página Selecionar modelo de regra, selecione Enviar atributos LDAP como declarações como o Modelo de regra de declaração e selecione Avançar.

- Na página Configurar regra, na caixa Nome de regra de declaração, digite Transformar nome de usuário em NomeID.

- No menu suspenso da Lista de Atributos, selecione Active Directory.

- Na caixa Mapeamento à esquerda, selecione SAM-Account-Name ou Empresa.

- Na caixa Mapeamento à direita, digite SamAccountName e selecione Encerrar.

O atributo código do nome precisa ter um tamanho mínimo de 6 caracteres

Enviar nome e sobrenome (opcional)

Se a opção Suprimento JIT estiver selecionada na página de Configurações de autenticação SAML do Blackboard Learn, o que significa que contas de usuários serão criadas no Blackboard Learn se elas não existirem, então os atributos LDAP Nome e Sobrenome também poderão ser enviados do ADFS para o Blackboard Learn por meio do mapeamento dos atributos correspondentes.

- Na guia Regras de transformação de emissão, selecione Adicionar regra.

- Na página Selecionar modelo de regra, selecione Enviar atributos LDAP como declarações como o Modelo de regra de declaração e selecione Avançar.

- Na página Configurar regra, na caixa Nome de regra de declaração, digite Enviar nome.

- No menu suspenso da Lista de Atributos, selecione Active Directory.

- Na caixa Mapeamento à esquerda, selecione Nome.

- Na caixa Mapeamento à direita, digite urn:oid:2.5.4.42 e selecione Encerrar.

- Na guia Regras de transformação de emissão, selecione Adicionar regra.

- Na página Selecionar modelo de regra, selecione Enviar atributos LDAP como declarações como o Modelo de regra de declaração e selecione Avançar.

- Na página Configurar regra, na caixa Nome de regra de declaração, digite Enviar sobrenome.

- No menu suspenso da Lista de Atributos, selecione Active Directory.

- Na caixa Mapeamento à esquerda, selecione Sobrenome.

- Na caixa Mapeamento à direita, digite urn:oid:2.5.4.4 e selecione Encerrar.

Transformar uma declaração de entrada

- Selecione Adicionar regra.

- Na página Selecionar modelo de regra, selecione Transformar uma declaração de entrada para o Modelo de regra de declaração e selecione Avançar.

- Na página Configurar regra, na caixa Nome de regra de declaração, digite Transformar e-mail em Código de nome.

- Tipo de declaração de entrada deve ser SamAccountName. Deve corresponder ao Tipo de declaração de saída criado na regra anterior.

- O Tipo de declaração de saída é o Código do nome.

- O Formato de código de saída é Não especificado.

- Confirme que Passar por todos os valores de declaração está selecionado e selecione Concluir.

- Selecione OK para salvar a regra e OK novamente para concluir os mapeamentos de atributo.

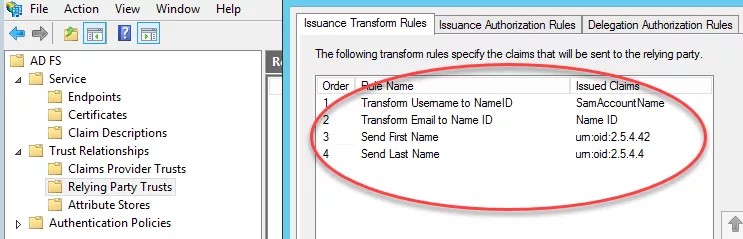

Exemplo de declaração de atributos

Depois de adicionar todas as regras de declaração mencionadas anteriormente para Confiança da terceira parte confiável, elas aparecerão na guia Regras de transformação de emissão.

Os elementos Subject e AttributeStatement semelhantes ao exemplo abaixo serão enviados na publicação (POST) de SAML do ADFS para o Blackboard Learn depois que o usuário for autenticado:

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified ">luke.skywalker

[SNIP]

luke.skywalker

Luke

Skywalker

Se os atributos do IdP não forem criptografados na resposta SAML, o Complemento SAML Tracer do navegador Firefox ou o SAML Message Decoder do Chrome poderão ser usados para visualizar os atributos que estão sendo liberados pelo IdP e enviados para o Blackboard Learn durante o processo de autenticação.

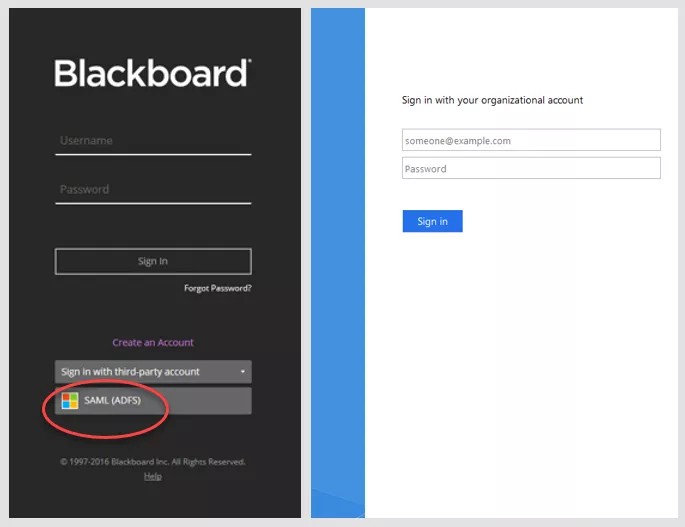

Definir Provedores de autenticação SAML como ativo

- No Blackboard Learn, navegue até Administração do sistema > Autenticação.

- Abra o menu ao lado do nome dos Provedores de autenticação SAML e defina-o como Ativo.

Dessa forma, o IdP do ADFS é configurado com sucesso como um Provedor de autenticação SAML e pode ser usado para fazer logon no Blackboard Learn.

- Na página de logon do Blackboard Learn, selecione Entrar em uma conta de terceiros.

- Selecione o Provedor de autenticação SAML.

- Insira as credenciais de logon na página de logon do ADFS.