이 주제에서는 ADFS(Active Directory Federation Services)를 IdP(ID 제공자)로 사용하여 Blackboard Learn 인스턴스에서 SAML 인증을 설정하는 방법에 관한 지침을 제공합니다. Blackboard Learn 환경은 SP(서비스 제공자) 역할을 합니다. 이러한 단계에서는 Windows Server 2012 R2에서 ADFS 버전 3.0을 사용하지만, 해당 단계는 ADFS 2.0에도 적용될 수 있습니다.

Learn 서비스 제공자

- Blackboard Learn에 관리자로 로그인하고 시스템 관리자 > 인증으로 이동합니다.

- 제공자 생성 > SAML을 선택합니다.

- 다음 설정을 입력합니다.

- '이름'을 선택하고 ADFS SAML 또는 원하는 항목을 입력합니다.

- '인증 제공자'를 선택한 다음 이를 비활성으로 설정합니다.

- 사용자 조회 방법 > 사용자명

- 호스트명으로 제한 > 모든 호스트명에 이 제공자 사용

- '링크 텍스트'를 선택하고 ADFS 로그인 또는 원하는 항목을 입력합니다.

- 저장 및 구성을 선택합니다.

- 엔터티 ID 필드의 값은 ACS URL과 같아야 합니다.

- 자동 SSO 활성화, 단일 로그아웃 서비스 유형, 게시 및 ADFS LogoutResponse 허용을 선택합니다. 나가기 리디렉션은 선택 취소하거나 선택하지 않은 상태로 두십시오.

- 서비스 공급자 메타데이터 아래에서 생성을 선택하고 XML 파일을 데스크톱에 저장합니다.

- JIT를 사용 중인 경우 SAML이라는 이 공급자에 대해 새로운 데이터 소스를 만드는 것이 좋습니다. 아니면 SYSTEM을 사용하거나 다른 항목을 선택하십시오.

- 알 수 없는 사용자가 이 SAML 인증 공급자를 통해 로그인하려고 시도할 때 시스템에서 자동으로 계정을 생성하도록 허용하려면 JIT 프로비저닝 활성화 확인란을 선택합니다. 이 확인란을 선택하지 않으면 먼저 Blackboard Learn에서 사용자 계정을 수동으로 생성해야 합니다.

- 호환되는 데이터 소스 목록에서 이 인증 제공자와 호환되어야 하는 데이터 소스를 선택합니다.

- ID 공급자 유형에 대해 포인트 ID 공급자를 선택합니다.

- ID 제공자 메타데이터의 경우, 메타데이터 URL을 선택하고 URL을 ADFS 메타데이터 URL 중 하나인 https://[adfs server hostname]/FederationMetadata/2001-03/FederationMetadata.xml로 설정하고 확인을 선택합니다.

ADFS 서버에는 상업용 인증서가 있어야 합니다. 자체 서명 인증서를 사용 중인 경우에는 확인이 실패합니다. FederationMetadata.xml 파일을 다운로드하고 메타데이터 파일 옵션을 대신 사용해야 합니다.

- 제출을 선택합니다.

ADFS ID 공급자

- ADFS 서버에서 ADFS 관리 콘솔에 접근합니다.

- 트러스트 관계 > 신뢰 당사자 트러스트 > 신뢰 당사자 트러스트 추가로 이동합니다.

- 신뢰 당사자 트러스트 추가 마법사 페이지에서 시작을 선택합니다.

- 파일에서 신뢰 당사자에 대한 데이터 가져오기를 선택합니다.

- 찾아보기를 선택하고 Learn SP 섹션의 6단계에서 생성한 파일을 업로드합니다. 다음을 선택합니다.

- yourlearnserver.blackboard.com과 같은 표시 이름을 입력하고 다음을 선택합니다.

- 다단계 인증 설정을 구성하고 싶지 않습니다.를 선택하고 다음을 선택합니다.

- 모든 사용자가 이 신뢰 당사자에 접근할 수 있도록 허용을 선택하고 다음을 선택합니다.

- 트러스트 추가 준비 완료 단계에서 다음을 선택한 후 종료 단계에서 닫기를 선택합니다.

- 마지막 확인란이 선택된 상태로 남아 있으면 신뢰 당사자 트러스트를 생성한 후 클레임 규칙 수정이 열려야 합니다. 그렇지 않을 경우 신뢰 당사자 트러스트를 마우스 오른쪽 버튼으로 클릭하고 클레임 수정을 선택합니다.

신뢰 당사자 트러스트에 대한 클레임 규칙 추가

특성을 클레임으로 전송

신뢰 당사자 트러스트에 대한 클레임 규칙을 추가하면 LDAP 특성이 ADFS 서버에서 Blackboard Learn에 클레임으로 전송됩니다. ADFS 관리 콘솔에서 '신뢰 당사자 트러스트'를 마우스 오른쪽 버튼으로 클릭합니다.

사용자명 전송

- 발급 변환 규칙 탭에서 규칙 추가를 선택합니다.

- 규칙 템플릿 선택 페이지에서 LDAP 특성을 클레임으로 전송을 클레임 규칙 템플릿으로 선택한 후 다음을 선택합니다.

- 규칙 구성 페이지의 클레임 규칙 이름 상자에 사용자명을 NameID로 변환을 입력합니다.

- 속성 저장소 드롭다운에서 Active Directory를 선택합니다.

- 왼쪽의 매핑 상자에서 SAM-Account-Name 또는 회사를 선택합니다.

- 오른쪽의 매핑 상자에 SamAccountName을 입력하고 마침을 선택합니다.

이름 ID 속성은 6자 이상이어야 합니다.

이름 및 성 전송하기(선택 사항)

Blackboard Learn의 SAML 인증 설정 페이지에서 JIT 프로비저닝 옵션이 선택되어 있으면 사용자 계정이 없는 경우 Blackboard Learn에서 사용자 계정이 생성되고 이름 및 성 LDAP 특성도 이에 따라 매핑되어 ADFS에서 Blackboard Learn으로 전송될 수 있습니다.

- 발급 변환 규칙 탭에서 규칙 추가를 선택합니다.

- 규칙 템플릿 선택 페이지에서 LDAP 특성을 클레임으로 전송을 클레임 규칙 템플릿으로 선택한 후 다음을 선택합니다.

- 규칙 구성 페이지의 클레임 규칙 이름 상자에 이름 전송을 입력합니다.

- 속성 저장소 드롭다운에서 Active Directory를 선택합니다.

- 왼쪽의 매핑 상자에서 Given-Name을 선택합니다.

- 오른쪽의 매핑 상자에 urn:oid:2.5.4.42를 입력하고 마침을 선택합니다.

- 발급 변환 규칙 탭에서 규칙 추가를 선택합니다.

- 규칙 템플릿 선택 페이지에서 LDAP 특성을 클레임으로 전송을 클레임 규칙 템플릿으로 선택한 후 다음을 선택합니다.

- 규칙 구성 페이지의 '클레임 규칙 이름' 상자에 성 전송을 입력합니다.

- 속성 저장소 드롭다운에서 Active Directory를 선택합니다.

- 왼쪽의 매핑 상자에서 Surname을 선택합니다.

- 오른쪽의 매핑 상자에 urn:oid:2.5.4.4을 입력하고 마침을 선택합니다.

수신 클레임 변환

- 규칙 추가를 선택합니다.

- 규칙 템플릿 선택 페이지에서 클레임 규칙 템플릿에 대해 수신 클레임 변환을 선택한 후 다음을 선택합니다.

- 규칙 구성 페이지의 클레임 규칙 이름 상자에 이메일을 이름 ID로 변환을 입력합니다.

- 수신 클레임 유형은 SamAccountName이어야 합니다. 이 유형은 이전 규칙에서 생성한 발신 클레임 유형과 일치해야 합니다.

- 발신 클레임 유형은 이름 ID입니다.

- 발신 이름 ID 형식은 지정되지 않음입니다.

- 모든 클레임 값을 통해 전달이 선택되었는지 확인하고 종료를 선택합니다.

- 확인을 선택하여 규칙을 저장하고, 다시 확인을 선택하여 특성 매핑을 완료합니다.

특성 문의 예

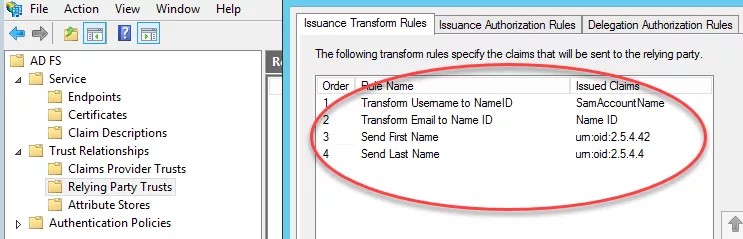

신뢰 당사자 트러스트에 대해 이전에 언급한 모든 클레임 규칙을 추가하면 규칙이 발급 변환 규칙 탭에 나타납니다.

다음과 유사한 Subject 및 AttributeStatement 요소가 사용자가 인증을 받은 후에 SAML POST에 포함된 상태로 ADFS에서 Blackboard Learn으로 전송됩니다.

<Subject>

<NameID Format="urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified ">luke.skywalker</NameID>

[SNIP]

</Subject>

<AttributeStatement>

<Attribute Name="SamAccountName">

<AttributeValue>luke.skywalker</AttributeValue>

</Attribute>

<Attribute Name="urn:oid:2.5.4.42">

<AttributeValue>Luke</AttributeValue>

</Attribute>

<Attribute Name="urn:oid:2.5.4.4">

<AttributeValue>Skywalker</AttributeValue>

</Attribute>

</AttributeStatement>

IdP의 특성이 SAML 응답에서 암호화되지 않은 경우 Firefox 브라우저의 SAML 추적 프로그램 애드온 또는 Chrome SAML Message Decoder를 사용하여 인증 프로세스가 진행되는 동안 IdP에서 릴리즈되어 Blackboard Learn으로 전송 중인 특성을 확인할 수 있습니다.

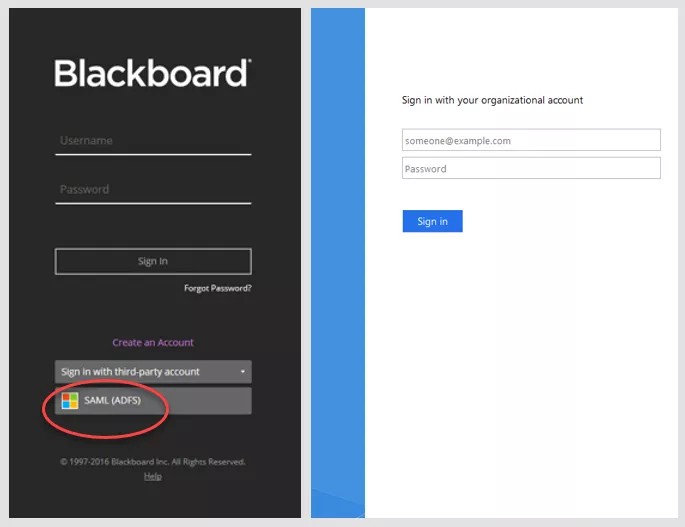

SAML 인증 제공자를 활성 상태로 설정

- Blackboard Learn에서 시스템 관리자 > 인증으로 이동합니다.

- SAML 인증 제공자의 이름 옆에 있는 메뉴를 열고 활성으로 설정합니다.

그러면 ADFS IdP가 SAML 인증 제공자로 구성되어 Blackboard Learn에서 로그인하는 데 사용될 수 있습니다.

- Blackboard Learn 로그인 페이지에서 타사 계정으로 로그인을 선택합니다.

- SAML 인증 제공자를 선택합니다.

- ADFS 로그인 페이지에서 로그인 자격 증명을 입력합니다.