セキュリティテスト

Blackboardは、コードレベル (静的解析) およびアプリケーションレベル (動的解析) での内部セキュリティテストを継続的に実施し、Blackboardとお客様両方の期待を確実に満たすようにしています。さらに、アプリケーションを常に新しい視点で見られるように、Blackboardではサードパーティのセキュリティベンダによるセキュリティペネトレーションテストを受けています。問題が特定された場合は、ただちに修正が予定されます。

静的アプリケーションセキュリティテストBlackboardはオープンソースと商業向け静的分析スキャナを活用し、Blackboard Learnソースコードを継続的に評価しています。これらのツールにより、Blackboardは、システムが構築環境との統合を通じて発展していく中で、ソースコードの潜在的な脆弱性を特定できます。Blackboardは、セキュリティの脆弱性に対する自動化されたソースコード分析と手動によるコードレビューを組み合わせています。

動的アプリケーションセキュリティテストBlackboardはオープンソースと商用の動的分析スキャナを活用し、Blackboard Learnアプリケーションを継続的に評価しています。自動化されたセキュリティスキャナは、エンドユーザの観点から一般的なWebアプリケーションの脆弱性をテストします。

手動によるペネトレーションテスト静的および動的アプリケーションセキュリティツールではすべてのセキュリティ問題を検知できません。セキュリティリスクをさらに軽減するために、Blackboardは手動によるペネトレーションテストを実施し、より複雑なセキュリティの脆弱性と不適切な承認などのビジネスロジックの問題を特定します。

Security updates and advisories

Blackboard is committed to the timely identification, communication, and resolution of security vulnerabilities identified in our products. Blackboard publishes security patches and advisories through Behind the Blackboard.

Security Advisories are released with the following information:

- Advisory ID - for Knowledge Base tracking purposes

- Title - Brief description of affected area

- Issue Date

- Severity

Advisories are followed by a vulnerability overview detailing the nature of the security vulnerability, a functional issue overview which describes how the system may be affected, a list of product version(s) affected, description of discovery, and a description of the solution with a link to applicable patches. Blackboard also tracks and advises our clients of any known exploitation or malicious use of security vulnerabilities. The mitigations and workarounds section describes any mitigations clients may take or if a workaround is available. If there are multiple revisions to an advisory, a short summary of the update is provided.

Security vulnerability scoring

Blackboard follows the industry standard of CVSSv2 (Common Vulnerability Scoring System Version 2.0) as a guideline. Customers may use our severity ratings as a guideline to help classify the impact of security issues found in Blackboard Learn. It is based on average usage, since not all vulnerabilities have equal impact on all users - for example, customers might not have the affected module enabled, or its use of the module may not contain as critical information as another customer.

Input Validation Filter

The Input Validation Filter acts as a first line of defense with configurable rules to protect Blackboard Learn. It is, in a sense, like a firewall for Blackboard Learn. It verifies that user requests coming in are safe by sanitizing the data through a default ruleset.

代替ドメインの手順

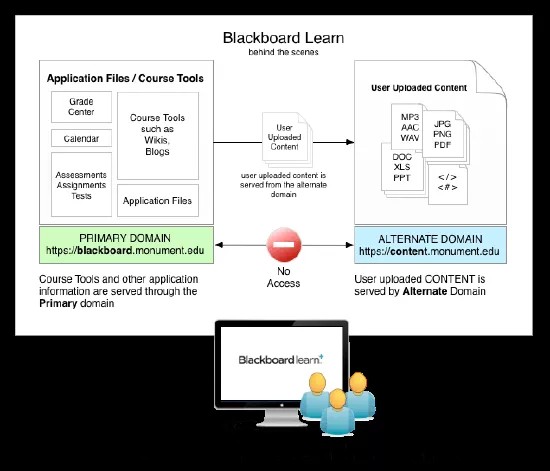

代替ドメイン

代替ドメインからユーザアップロードファイルをレンダリングすることは、多層防御のセキュリティ制御です。害を及ぼすおそれがあるスクリプトを含むコンテンツをユーザがアップロードすることにより、影響を受けたコンテンツにターゲットユーザがアクセスすると、メインのBlackboard Learnセッションに対してセッションハイジャックが行われる可能性があります。

この手の活動に対する防御手段として、ユーザは、代替ドメインを介してユーザアップロードファイルにアクセスし、カスタムHTMLを追加できるようになりました。このセキュリティ制御は、"同一生成元ポリシー"というブラウザのセキュリティ機能を利用します。その結果、1つのドメインまたはサブドメインでレンダリングされた、ユーザアップロードファイルに含まれる悪意のあるスクリプトは、Blackboard LearnのプライマリセッションのCookieから、つまりセッション情報から分離されます。

このセキュリティ制御は、Blackboardのセキュリティフレームワークのもう1つの防御層で、害を及ぼすおそれのあるユーザアップロードファイルからユーザをさらに保護します。

Blackboardでは、管理者がすべてのBlackboard Learn実装でこのようなセキュリティ制御を構成することをお勧めします。これはBlackboardのセキュリティのベストプラクティスです。

コンテンツをレンダリングするための個別ドメイン

個別ドメインまたはサブドメインは、Blackboard Learnサーバからユーザアップロードファイルにアクセスするためのより安全な方法を提供します。この個別ドメインは、悪意のあるスクリプトを含むユーザアップロードファイルによって、ユーザのBlackboard Learnセッション、したがってユーザデータが漏えいするのを防ぎます。個別ドメインまたはサブドメインが構成されていると、すべてのコンテンツが元のドメインから個別ドメインに引き渡され、基本的にコンテンツが個別ドメインに転送されます。ユーザにとって、これは完全にシームレスです。

ユーザアップロードファイルに、セッションハイジャックを実行するための悪意のあるスクリプトが含まれていた場合、ブラウザのセキュリティ制御である"同一生成元ポリシー"により、ユーザのファイルレンダリングセッションがユーザのプライマリセッションにアクセスするのを防ぐのに役立ちます。ユーザのプライマリセッションは、アセスメントを受けたり、成績を表示するなどのアクティビティに使用されます。したがって、攻撃がコンパートメント化され、影響は限定的となります。攻撃者は、通常アクセスできないコンテンツにアクセスできるようになるかもしれませんが、被害者のプライマリセッションやサイト全体にアクセスすることはできません。

特記事項

代替ホスト名にあるBlackboard Learnサーバは、webdavリクエストにのみ応答します。

代替ホスト名でリクエストに応答するBlackboard Learnインストールを使用して、通常のBlackboard Learn機能を実行することはできません。このため、ブランドやその他の同様の代替ファイルホスト名は、ファイルドメインと同じホスト名を使用できません。

ホスト名を確認するには、リリースノートの「ホスト名構成管理」セクションを参照してください。

代替ドメイン情報は、代替ドメインを有効にすると事前設定されます。Blackboardは1つの代替ドメインしかサポートしていないので、この事前設定値は変更しないことをお勧めします。事前設定値を変更したい場合は、以下を使用することができます。

- blackboard.com

- バニティURLを使用している場合は、サイトのドメイン

コンテンツを扱う代替ドメインを有効にする

個別ドメインを設定する場合、ブランド用に設定したホスト名は使用しないでください。使用すると、ブランドが適切に機能しなくなります。

- [管理パネル] > [セキュリティ] > [コンテンツを扱う代替ドメイン]に移動します。

- ボックスを選択して、[コンテンツを扱う代替ドメイン]を有効にします。

- 情報には、事前設定された内容が入力されます。

Blackboardは1つの代替ドメインしかサポートしていないので、この事前設定値は変更しないことをお勧めします。事前設定値を変更したい場合は、blackboard.com、またはバニティURLを使用している場合はサイトのドメインの使用を選択できます。

- [送信]を選択します。

代替ドメインを設定した後にHTMLオーサリングのロードが失敗する場合、サポートと連携して使用環境のドメインが正しく設定されていることを確認してください。[管理パネル] > [セキュリティ] > [ホスト名設定]でホスト名の設定を確認します。

コンテンツを扱う代替ドメインをオフにする

- [管理パネル] > [セキュリティ] > [コンテンツを扱う代替ドメイン]に移動します。

- ボックスを選択して、[コンテンツを扱う代替ドメイン]をオフにします。

- [送信]を選択します。

HTMLの追加

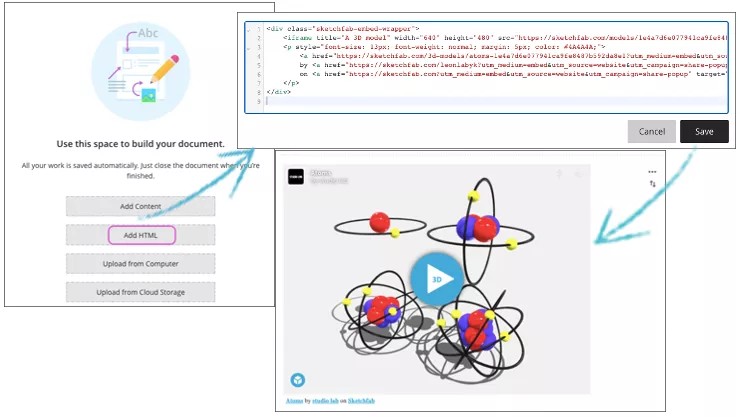

カスタムHTMLまたはCSSの追加

Ultraコースビューでは、サイトの代替ドメインを有効にすると、ドキュメント内でカスタムのHTMLまたはCSSを使用できるようになりました。[HTMLを追加]を新規ブロックとして選択し、インラインのサードパーティHTMLエディタをドキュメントに埋め込みます。HTMLコードをエディタに書き込むか、またはペーストして[保存]を選択します。 エンコードされたHTMLがLearnのBbMLに送信され、永続化されます。HTMLはBbMLに新しいdata-bbtypeで表示されます。以前に作成された読み取り専用モードのHTMLを含むBbMLをロードする場合、HTMLはiframe内の別のドメインからロードされます。

新しいCodeEditorパッケージでは、サードパーティ製エディタで必要とされるすべてのインポートが処理され、エディタの設定が標準化されます。それ以外の場合、パッケージでは、パッケージ自体をDOM要素に投入するためのエディタのメソッドを単にラップします。ページにエディタを埋め込むディレクティブおよびプラグインは、パッケージによって異なります。

Your institution must have an alternate domain configured and the Course Role needs to have the Add/Edit embedded content with scripts into iframe for this feature to work. In an effort to support more enhanced security and to maintain the responsiveness of the Ultra Experience, we've used an existing solution in Learn to support this capability. If you already have an alternate domain configured, your instructors have access to add HTML in Ultra Course View documents.

If the HTML authoring fails to load after configuring the alternate domain, please engage with support to ensure that your environment domains are setup and configured correctly.