Cette rubrique explique comment configurer l'authentification SAML sur une instance Blackboard Learn avec Active Directory Federation Services (ADFS) en tant que fournisseur d'identité (IdP). Votre environnement Blackboard Learn agit en tant que fournisseur de services. Bien que ces étapes utilisent ADFS version 3.0 avec Windows Server 2012 R2, les étapes peuvent également être appliquées à ADFS 2.0.

Fournisseur de services Learn

- Connectez-vous à Blackboard Learn en tant qu'administrateur et naviguez jusqu'à Administrateur système > Authentification.

- Sélectionnez Créer un fournisseur > SAML.

- Saisissez les paramètres suivants :

- Nom > saisissez ADFS SAML ou une valeur de votre choix.

- Fournisseur d'authentification > associé à la valeur Inactif.

- Méthode de recherche des utilisateurs > Nom d'utilisateur

- Restreindre par nom d'hôte > Utiliser ce fournisseur pour les noms d'hôtes.

- Texte du lien > saisissez ADFS SAML ou une valeur de votre choix.

- Sélectionnez Enregistrer et configurer.

- Dans le champ ID d'entité, assurez-vous que la valeur est la même que celle de l'URL ACS.

- Sélectionnez Activer l'authentification unique automatique Type de service de déconnexion simple Publier et Autoriser ADFS LogoutResponse. Laissez Rediriger non sélectionné.

- Sous Métadonnées du fournisseur de services, sélectionnez Générer et enregistrez le fichier XML sur votre bureau.

- Si vous utilisez JIT, il est recommandé de créer une nouvelle source de données, intitulée SAML pour ce fournisseur. Il est également possible d'utiliser SYSTEM ou une valeur de votre choix.

- Cochez la case Activer le provisionnement JIT pour permettre au système de créer automatiquement un compte lorsqu'un utilisateur inconnu tente de se connecter via ce fournisseur d'authentification SAML. Si vous ne cochez pas cette case, le compte utilisateur devra d'abord être créé manuellement dans Blackboard Learn.

- Dans la liste Sources de données compatibles, assurez-vous de sélectionner les sources de données avec lesquelles le fournisseur d'authentification doit être compatible.

- Sélectionnez Fournisseur d'identité de point comme Type de fournisseur d'identité.

- Pour les Métadonnées du fournisseur d'identité, sélectionnez URL des métadonnées et définissez l'URL comme l'une de vos URL de métadonnées ADFS. https://[nom d'hôte du serveur adfs]/FederationMetadata/2001-03/FederationMetadata.xml et sélectionnez Valider.

Dans l'idéal, le serveur ADFS doit avoir un certificat commercial. S'il utilise un certificat auto-signé, la validation échoue. Vous devrez télécharger le fichier FederationMetadata.xml et utiliser l'option Fichier de métadonnées à la place.

- Sélectionnez Valider.

Fournisseur d'identité ADFS

- Sur le serveur ADFS, accédez à la console de gestion ADFS.

- Accédez à Trust Relationships > Relying Party Trusts > Add Relying Party Trust (Relations d'approbation > Approbations de partie de confiance > Ajouter une approbation de partie de confiance).

- Sélectionnez Start (Démarrer) sur la page Add Relying Party Trust Wizard (Assistant Ajouter une approbation de partie de confiance).

- Sélectionnez Import Data about the relying party from a file (Importer des données sur la partie de confiance à partir d'un fichier).

- Sélectionnez Browse (Parcourir) et téléchargez le fichier créé à l'étape 6 de la section Learn SP. Sélectionnez Suivant.

- Saisissez un nom d'affichage comme yourlearnserver.blackboard.com, puis sélectionnez Next (Suivant).

- Sélectionnez Je ne veux pas configurer les paramètres d'authentification MFA..., puis Suivant.

- Sélectionnez Permit All Users to Access this Relying Party (Permettre à tous les utilisateurs d'accéder à cette partie de confiance), puis sélectionnez Next (Suivant).

- Sélectionnez Next (Suivant) à l'étape Ready to Add Trust (Prêt à ajouter une approbation), puis Close (Fermer) à l'étape Finish (Terminer).

- Une fois l'approbation de partie de confiance créée, la boîte de dialogue Edit Claims Rules (Modifier les règles de revendication) s'affiche si la dernière case est encore cochée. Sinon, cliquez avec le bouton droit de la souris sur l'icône Approbation de partie de confiance, puis sélectionnez Edit Claims (Modifier les revendications).

Ajouter des règles de revendication pour une approbation de partie de confiance

Envoyer des attributs sous forme de revendications

L'ajout de règles de revendication pour l'approbation de partie de confiance envoie les attributs LDAP en tant que revendications du serveur ADFS à Blackboard Learn. Sur la console de gestion ADFS, cliquez avec le bouton droit de la souris sur l'approbation de partie de confiance.

Envoyer le nom de l'utilisateur

- Sur l'onglet Issuance Transform Rules (Règles de transformation d'émission), sélectionnez Add Rule (Ajouter une règle).

- Sur la page Select Rule Template (Sélectionner un modèle de règle), sélectionnez Send LDAP Attributes as Claims (Envoyer les attributs LDAP sous forme de revendications) comme modèle de règle de revendication (Claim rule template), puis sélectionnez Next (Suivant).

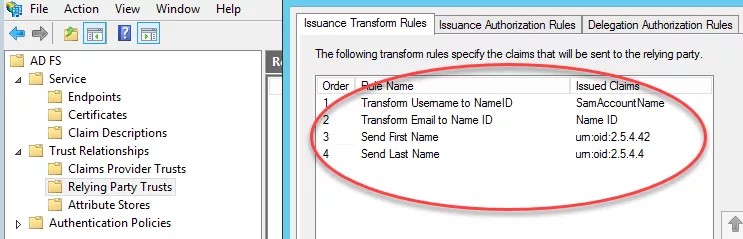

- Sur la page Configure Rule (Configurer la règle), dans la zone Claim rule name (Nom de la règle de revendication), saisissez Transform Username to NameID (Transformer le nom d'utilisateur en ID de nom).

- Dans la liste déroulante Attribute Store (Magasin d'attributs), sélectionnez Active Directory.

- Dans la zone Mapping (Mappage) de gauche, sélectionnez SAM-Account-Name (Nom-Compte-SAM) ou Company (Société).

- Dans la zone Mapping (Mappage) de droite, saisissez SamAccountName (NomCompteSam), puis sélectionnez Finish (Terminer).

L'attribut ID de nom doit compter au minimum 6 caractères.

Envoyer le nom et le prénom (facultatif)

Si l'option Provisionnement JIT est sélectionnée sur la page Paramètres d'authentification SAML de Blackboard Learn, ce qui signifie que les comptes utilisateurs seront créés dans Blackboard Learn s'ils n'existent pas, les attributs LDAP Prénom et Nom peuvent également être envoyés d'ADFS à Blackboard Learn en mappant les attributs.

- Sur l'onglet Issuance Transform Rules (Règles de transformation d'émission), sélectionnez Add Rule (Ajouter une règle).

- Sur la page Select Rule Template (Sélectionner un modèle de règle), sélectionnez Send LDAP Attributes as Claims (Envoyer les attributs LDAP sous forme de revendications) comme modèle de règle de revendication (Claim rule template), puis sélectionnez Next (Suivant).

- Sur la page Configure Rule (Configurer la règle), dans la zone Claim rule name (Nom de la règle de revendication) , saisissez Send First Name (Envoyer le prénom).

- Dans la liste déroulante Attribute Store (Magasin d'attributs), sélectionnez Active Directory.

- Dans la zone Mapping (Mappage) de gauche, sélectionnez Given-Name (Nom-Attribué).

- Dans la zone Mappage de droite, saisissez urn:oid:2.5.4.42, puis sélectionnez Terminer.

- Sur l'onglet Issuance Transform Rules (Règles de transformation d'émission), sélectionnez Add Rule (Ajouter une règle).

- Sur la page Select Rule Template (Sélectionner un modèle de règle), sélectionnez Send LDAP Attributes as Claims (Envoyer les attributs LDAP sous forme de revendications) comme modèle de règle de revendication (Claim rule template), puis sélectionnez Next (Suivant).

- Sur la page Configure Rule (Configurer la règle), dans la zone Claim rule name (Nom de la règle de revendication), saisissez Send Last Name (Envoyer le nom).

- Dans la liste déroulante Attribute Store (Magasin d'attributs), sélectionnez Active Directory.

- Dans la zone Mapping (Mappage) de gauche, sélectionnez Surname (Surnom).

- Dans la zone Mappage de droite, saisissez urn:oid:2.5.4.4, puis sélectionnez Terminer.

Transformer une revendication entrante

- Sélectionnez Add Rule (Ajouter une règle).

- Sur la page Select Rule Template (Sélectionner un modèle de règle), sélectionnez Transform an Incoming Claim (Transformer une revendication entrante) comme modèle de règle de revendication (Claim rule template), puis sélectionnez Next (Suivant).

- Sur la page Configurer la règle, dans la zone Nom de la règle de revendication, saisissez Transformer l'e-mail dans ID de nom.

- Le type de revendication entrante (Incoming claim type) doit être SamAccountName (NomCompteSam). Il doit correspondre au type de revendication sortante (Outgoing Claim Type) créé dans la règle précédente.

- La valeur de Outgoing claim type (Type de revendication sortante) est Name ID (Code de nom).

- La valeur de Outgoing name ID format (Format de code de nom sortant) est Unspecified (Non spécifié).

- Vérifiez que l'option Pass through all claim values (Transmettre toutes les valeurs des revendications) est sélectionnée, puis sélectionnez Finish (Terminer).

- Cliquez une première fois sur OK pour enregistrer la règle, puis une seconde fois pour terminer les mappages d'attributs.

Exemple d'instruction d'attribut

Une fois toutes les règles de revendication précédentes ajoutées pour l'approbation de partie de confiance (Relying Party Trust), les règles apparaissent dans l'onglet Issuance Transform Rules (Règles de transformation d'émission).

Les éléments Subject (Objet) et AttributeStatement similaires à ceux qui suivent seront envoyés dans SAML POST de l'ADFS à Blackboard Learn une fois l'utilisateur authentifié :

<Subject>

<NameID Format="urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified ">luke.skywalker</NameID>

[SNIP]

</Subject>

<AttributeStatement>

<Attribute Name="SamAccountName">

<AttributeValue>luke.skywalker</AttributeValue>

</Attribute>

<Attribute Name="urn:oid:2.5.4.42">

<AttributeValue>Luke</AttributeValue>

</Attribute>

<Attribute Name="urn:oid:2.5.4.4">

<AttributeValue>Skywalker</AttributeValue>

</Attribute>

</AttributeStatement>

Si les attributs du fournisseur d'identité ne sont pas chiffrés dans la réponse SAML, le module complémentaire SAML Tracer du navigateur Firefox ou le module complémentaire SAML Message Decoder du navigateur Chrome permet de visualiser les attributs qui sont émis par le fournisseur d'identité et envoyés à Blackboard Learn pendant le processus d'authentification.

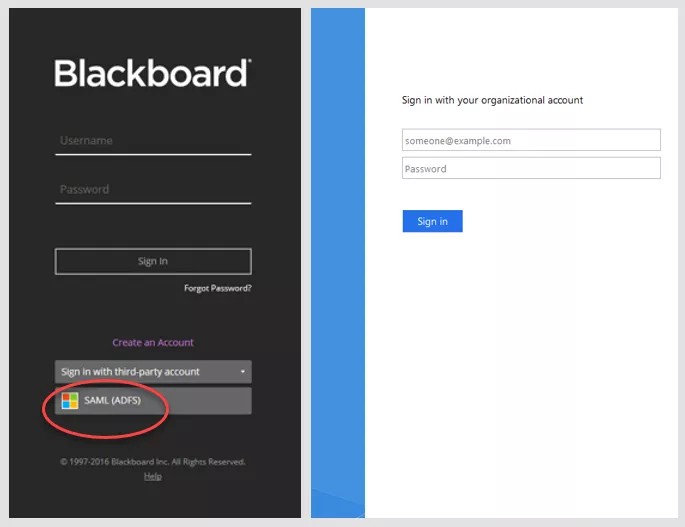

Définir le fournisseur d'authentification SAML comme étant actif

- Dans Blackboard Learn, naviguez jusqu'à Administrateur système > Authentification.

- Ouvrez le menu situé à côté du nom du fournisseur d'authentification SAML et affectez-lui la valeur Actif.

Le fournisseur d'identité ADFS est ensuite configuré en tant que fournisseur d'authentification SAML, et peut être utilisé pour se connecter à Blackboard Learn.

- Sur la page de connexion de Blackboard Learn, sélectionnez Se connecter avec un compte tiers.

- Sélectionnez le fournisseur d'authentification SAML.

- Saisissez les données d'identification de connexion sur la page de connexion ADFS.