En esta página, encontrará una descripción general del Building Block Security Assertion Markup Language (SAML) 2.0, además de los problemas comunes relacionados con el inicio de sesión único (SSO) y las técnicas para la resolución de problemas del proveedor de la autenticación SAML.

Si por algún motivo se carga un archivo XML de metadatos del IdP nuevo o actualizado en la GUI de Blackboard Learn, en la sección Configuración del proveedor de identidades para un proveedor de autenticación SAML de la página Configuración de autenticación SAML, SAML B2 y ese proveedor de autenticación SAML se deberán alternar entre Inactivo y Disponible, mientras el proveedor se encuentra en estado "Activo", para asegurarse de que los metadatos del IdP almacenados en la caché se eliminen y se utilicen los metadatos del IdP actualizados.

Términos clave

Son siguientes términos y abreviaturas se utilizan en toda esta guía:

- SAML: Lenguaje de marcado de aserción de seguridad

- IdP: Proveedor de identidad

- SP: Proveedor de servicios

- ADFS: Active Directory Federation Services

- GUI: Interfaz gráfica del usuario. En el contexto de Blackboard Learn, se refiere a trabajar con el software.

Editar la configuración de SAML

Para ayudarlo a solucionar los problemas de la autenticación SAML, en la versión 3200.2.0 se actualizó el Building Block SAML, que ahora incluye estos ajustes y opciones de configuración:

- Definir la duración límite de la sesión SAML

- Elegir un tipo de algoritmo de firma

- Regenerar los certificados

- Cambiar el valor de ResponseSkew

Más información sobre cómo configurar los ajustes del Building Block SAML

Errores y excepciones

Los errores o excepciones relacionados con SAML se incluyen en estos registros:

- /usr/local/blackboard/logs/bb-services-log.txt

- /usr/local/blackboard/logs/tomcat/stdout-stderr-.log

- /usr/local/blackboard/logs/tomcat/catalina-log.txt

Cuando se investiga un problema de autenticación SAML informado siempre se deben consultar estos registros.

SAML Tracer

Debido a las iteraciones de la solución de problemas para la autenticación SAML 2.0, es posible que en algún momento deba confirmar o ver los atributos que se publican desde el IdP y se envían a Learn durante el proceso de autenticación. Si los atributos del IdP NO están cifrados en la respuesta de SAML, puede utilizar el complemento SAML Tracer del navegador Firefox o SAML Message Decoder de Chrome para verlos.

Atributo no asignado correctamente

Si el atributo que contiene el userName no está asignado correctamente como se indica en el campo ID del usuario remoto de la sección Asignar los atributos de SAML en la página Ajustes de la autenticación SAML de la GUI de Blackboard Learn, el siguiente evento iniciará sesión en el registro bb-services cuando intente acceder a Blackboard Learn mediante la autenticación SAML:

2016-06-28 12:48:12 -0400 - userName is null or empty

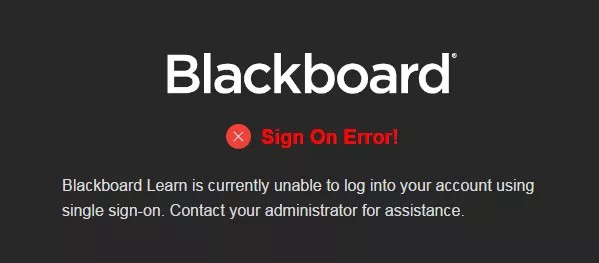

Un mensaje similar a Error de inicio de sesión (Sign On Error!) aparecerá en el navegador: Actualmente Blackboard Learn no puede iniciar sesión en su cuenta con el inicio de sesión único. Póngase en contacto con el administrador para obtener ayuda.

Se mostrará una entrada de Error de autenticación en el registro bb-services:

2016-06-28 12:48:12 -0400 - BbSAMLExceptionHandleFilter - javax.servlet.ServletException: Authentication Failure

at blackboard.auth.provider.saml.customization.handler.BbAuthenticationSuccessHandler.checkAuthenticationResult(BbAuthenticationSuccessHandler.java:81)

at blackboard.auth.provider.saml.customization.handler.BbAuthenticationSuccessHandler.onAuthenticationSuccess(BbAuthenticationSuccessHandler.java:57)

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.successfulAuthentication(AbstractAuthenticationProcessingFilter.java:331)

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:245)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:184)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.header.HeaderWriterFilter.doFilterInternal(HeaderWriterFilter.java:64) at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.request.async.WebAsyncManagerIntegrationFilter.doFilterInternal(WebAsyncManagerIntegrationFilter.java:53) at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:91)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:176)

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:346)

at org.springframework.web.filter.DelegatingFilterProxy.doFilter(DelegatingFilterProxy.java:262)

at sun.reflect.NativeMethodAccessorImpl.invoke0(Native Method)

at sun.reflect.NativeMethodAccessorImpl.invoke(NativeMethodAccessorImpl.java:62)

at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:43)

at java.lang.reflect.Method.invoke(Method.java:497)

[SNIP]

Solución

Hay dos opciones para solucionar el problema. Primero, seleccione la opción Crear cuentas si estas no existen en el sistema en la página Ajustes de la autenticación SAML en la GUI de Blackboard Learn. O bien, puede intentar ver el valor de los atributos publicados por el IdP mediante SAML Tracer o el registro de depuración si estos atributos NO están cifrados:

www.w3.org/2001/XMLSchema"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:type="xs:anyType"

@bbchjones.net

Y asignar el Attribute Name que contiene el AttributeValue deseado al ID del usuario remoto en la página Ajustes de la autenticación SAML en la GUI de Blackboard Learn.

Origen de datos compatible no seleccionado

Los usuarios no podrán iniciar sesión en Blackboard Learn con la autenticación SAML si el Origen de datos para los usuarios no está seleccionado en la sección Configuración de proveedor de servicios > Orígenes de datos compatibles en la página Configuración de autenticación de SAML en la GUI de Blackboard Learn. El siguiente evento iniciará sesión en el registro bb-services cuando intente acceder a Blackboard Learn mediante la autenticación SAML:

2016-09-23 12:33:13 -0500 - userName is null or empty

Aparecerá el mensaje Error de inicio de sesión en el navegador, al igual que el Error de autenticación en el registro bb-services:

2016-09-23 12:33:13 -0500 - BbSAMLExceptionHandleFilter - javax.servlet.ServletException: Authentication Failure

at blackboard.auth.provider.saml.customization.handler.BbAuthenticationSuccessHandler.checkAuthenticationResult(BbAuthenticationSuccessHandler.java:82)

at blackboard.auth.provider.saml.customization.handler.BbAuthenticationSuccessHandler.onAuthenticationSuccess(BbAuthenticationSuccessHandler.java:58)

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.successfulAuthentication(AbstractAuthenticationProcessingFilter.java:331)

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:245)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:184)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.header.HeaderWriterFilter.doFilterInternal(HeaderWriterFilter.java:64)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.request.async.WebAsyncManagerIntegrationFilter.doFilterInternal(WebAsyncManagerIntegrationFilter.java:53)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter (SecurityContextPersistenceFilter.java:91)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:176)

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:346)

at org.springframework.web.filter.DelegatingFilterProxy.doFilter(DelegatingFilterProxy.java:262)

at sun.reflect.GeneratedMethodAccessor3399.invoke(Unknown Source)

at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:43)

at java.lang.reflect.Method.invoke(Method.java:498)

[SNIP]

Solución

- Obtenga el nombre de usuario del usuario que no puede iniciar la sesión.

- En la GUI de Blackboard Learn, vaya a Administrador del sistema > Usuarios y busque el usuario.

- Copie la Clave del origen de datos del usuario.

- Vaya a Administrador del sistema > Autenticación > "Nombre del proveedor" > Ajustes de SAML > Orígenes de datos compatibles.

- Coloque una marca de verificación junto a Origen de datos en la columna Nombre y haga clic en Enviar.

Mensaje de error "La URL proporcionada tiene un formato incorrecto"

Si OneLogin está configurado como el IdP para el proveedor de la autenticación SAML en Blackboard Learn, se mostrará en la página el error La URL proporcionada tiene un formato incorrecto después de introducir las credenciales OneLogin cuando intente iniciar sesión en Blackboard Learn.

Se mostrará lo siguiente en el registro bb-services:

2016-09-16 09:43:40 -0400 - Given URL is not well formed

For reference, the Error ID is 17500f44-7809-4b9f-a272-3bed1d1af131. - java.lang.IllegalArgumentException: Given URL is not well formed

at org.opensaml.util.URLBuilder.(URLBuilder.java:120)

at org.opensaml.util.SimpleURLCanonicalizer.canonicalize(SimpleURLCanonicalizer.java:87)

at org.opensaml.common.binding.decoding.BasicURLComparator.compare(BasicURLComparator.java:57)

at org.opensaml.common.binding.decoding.BaseSAMLMessageDecoder.compareEndpointURIs(BaseSAMLMessageDecoder.java:173)

at org.opensaml.common.binding.decoding.BaseSAMLMessageDecoder.checkEndpointURI(BaseSAMLMessageDecoder.java:213)

at org.opensaml.saml2.binding.decoding.BaseSAML2MessageDecoder.decode(BaseSAML2MessageDecoder.java:72)

at org.springframework.security.saml.processor.SAMLProcessorImpl.retrieveMessage(SAMLProcessorImpl.java:105)

at org.springframework.security.saml.processor.SAMLProcessorImpl.retrieveMessage(SAMLProcessorImpl.java:172)

at org.springframework.security.saml.SAMLProcessingFilter.attemptAuthentication(SAMLProcessingFilter.java:80)

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:217)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:184)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.header.HeaderWriterFilter.doFilterInternal(HeaderWriterFilter.java:64)

[SNIP]

at java.util.concurrent.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:617)

at org.apache.tomcat.util.threads.TaskThread$WrappingRunnable.run(TaskThread.java:61)

at java.lang.Thread.run(Thread.java:745)

Caused by: java.net.MalformedURLException: no protocol: {recipient}

at java.net.URL.(URL.java:593)

at java.net.URL.(URL.java:490)

at java.net.URL.(URL.java:439)

at org.opensaml.util.URLBuilder.(URLBuilder.java:77)

... 203 more

Solución

- Active el complemento SAML Tracer del navegador Firefox y replique el problema del inicio de sesión.

- Revise el comienzo del evento SAML POST:

ID="R8afbfbfee7292613f98ad4ec4115de7c6b385be6"

InResponseTo="a3g2424154bb0gjh3737ii66dadbff4"

IssueInstant="2016-09-16T18:49:09Z"

Version="2.0"

xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion"

xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol"

>

https://app.onelogin.com/saml/metadata/123456

[SNIP] - En la primera línea de la respuesta, observe que el campo Destination= está establecido solo para el destinatario.

- Haga que el cliente vaya a la sección Configuración de su OneLogin IdP.

- Confirme que el campo Destinatario esté en blanco.

- Copie el valor de la URL de ACS (Consumidor), péguelo en el campo Destinatario y haga clic en Guardar.

Posibles problemas del IdP/SP

- Si se produce un error antes que usted sea redirigido a la página de inicio de sesión del IdP, es posible que los metadatos del IdP no sean válidos.

- Si en cambio el error se produce después de que usted inicia sesión en la página del IdP, estos podrían ser los motivos:

- La asignación de los atributos entre el SP y el IdP no es correcta o el IdP no devolvió una ID del usuario remoto válida.

- El SP no validó la respuesta de SAML del IdP. Esto podría deberse a lo siguiente:

- El IdP firma la respuesta de SAML con un certificado que no fue emitido por una autoridad válida, y este certificado no está incluido en el almacén de claves del SP.

- El reloj del sistema del SP no es correcto.

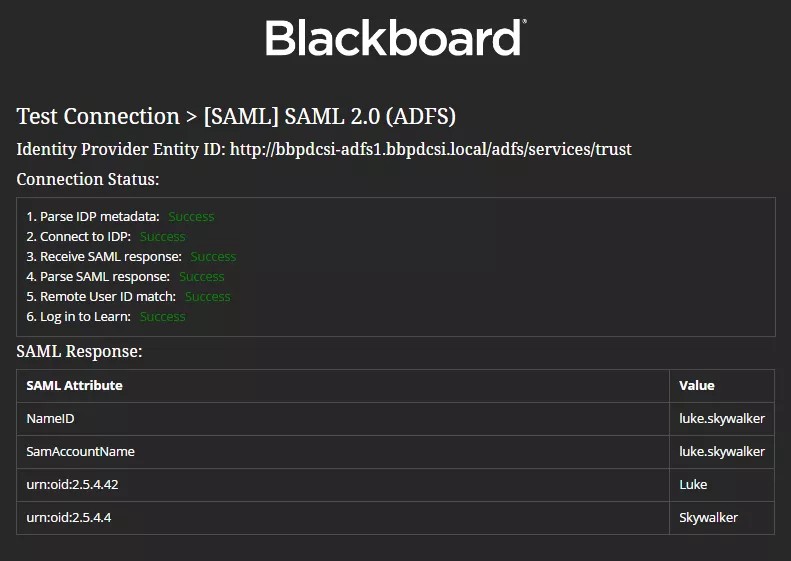

Active Directory Federation Services (ADFS)

Los nombres de los atributos en la sección Asignar los atributos de SAML en la página Ajustes de la autenticación SAML en la GUI de Blackboard Learn distinguen mayúsculas de minúsculas. Por lo tanto, si el ID del usuario remoto contiene el elemento sAMAccountName para el Nombre del atributo en la página de ajustes, y el SAML POST real del IdP contiene lo siguiente para el Nombre del atributo en el elemento AttributeStatement:

Test-User

El usuario no podrá iniciar sesión. Se deberá cambiar el valor del nombre del atributo ID del usuario remoto en la página Ajustes de la autenticación SAML de sAMAccountName a SamAccountName.

Advertencia de "No se encontró el recurso" o "Error de inicio de sesión"

En esta sección, encontrará algunos de los problemas comunes por los que un usuario no puede iniciar sesión en Learn mediante la autenticación SAML con ADFS cuando aparece el mensaje No se encontró el recurso especificado o no tiene permiso para acceder a él o Error de inicio de sesión en la GUI de Blackboard Learn.

Problema n.º 1

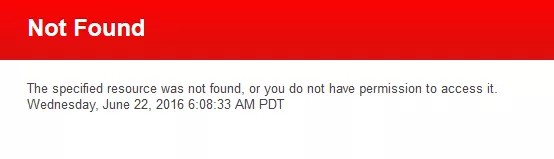

Después de introducir las credenciales en la página de inicio de sesión de ADFS, se produce un error una vez que el usuario es redirigido a la GUI de Blackboard Learn: No se encontró el recurso especificado o no tiene permiso para acceder a él.

El error aparece junto a un mensaje correspondiente en el registro stdout-stderr:

INFO | jvm 1 | 2016/06/22 06:08:33 | - No mapping found for HTTP request with URI [/auth-saml/saml/SSO] in DispatcherServlet with name 'saml'

El problema se produce porque se utiliza el método noHandlerFound() en el código DispatcherServlet.java y no es posible ubicar o asignar la solicitud HTTP SSO.

/**

* No handler found -> set appropriate HTTP response status.

* @param request current HTTP request

* @param response current HTTP response

* @throws Exception if preparing the response failed

*/

protected void noHandlerFound(HttpServletRequest request, HttpServletResponse response) throws Exception {

if (pageNotFoundLogger.isWarnEnabled()) {

pageNotFoundLogger.warn("No mapping found for HTTP request with URI [" + getRequestUri(request) +

"] in DispatcherServlet with name '" + getServletName() + "'");

}

if (this.throwExceptionIfNoHandlerFound) {

throw new NoHandlerFoundException(request.getMethod(), getRequestUri(request),

new ServletServerHttpRequest(request).getHeaders());

}

else {

response.sendError(HttpServletResponse.SC_NOT_FOUND);

}

}

Solución

Comúnmente, esto se produce porque la ID de la entidad para el SP configurado en la GUI de Blackboard Learn no es correcta. Para resolver este problema, vaya a Administrador del sistema > Autenticación > Configuración de autenticación de SAML > Configuración de proveedor de servicios y actualice el ID de entidad. Para ADFS, la configuración predeterminada del ID de la entidad sería https://[Learn Server Hostname]/auth-saml/saml/SSO.

Si una escuela cambia su URL de la dirección predeterminada https://school.blackboard.com a https://their.school.edu, se debe actualizar la ID de la entidad a https://their.school.edu/auth-saml/saml/SSO en la GUI de Blackboard Learn, en la página Ajustes de la autenticación SAML.

Problema n.º 2

Después de introducir las credenciales en la página de inicio de sesión de ADFS, se produce un error una vez que el usuario es redirigido a la GUI de Blackboard Learn: No se encontró el recurso especificado o no tiene permiso para acceder a él.

El error aparece junto a un mensaje correspondiente en el registro stdout-stderr:

INFO | jvm 1 | 2016/06/22 06:08:33 | - No mapping found for HTTP request with URI [/auth-saml/saml/SSO] in DispatcherServlet with name 'saml'

Además, se muestra este mensaje en el registro catalina:

ERROR 2016-06-27 10:47:03,664 connector-6: userId=_2_1, sessionId=62536416FB80462298C92064A7022E50 org.opensaml.xml.encryption.Decrypter - Error decrypting the encrypted data element

org.apache.xml.security.encryption.XMLEncryptionException: Illegal key size

Original Exception was java.security.InvalidKeyException: Illegal key size

at org.apache.xml.security.encryption.XMLCipher.decryptToByteArray(XMLCipher.java:1822)

at org.opensaml.xml.encryption.Decrypter.decryptDataToDOM(Decrypter.java:596)

at org.opensaml.xml.encryption.Decrypter.decryptUsingResolvedEncryptedKey(Decrypter.java:795)

at org.opensaml.xml.encryption.Decrypter.decryptDataToDOM(Decrypter.java:535)

at org.opensaml.xml.encryption.Decrypter.decryptDataToList(Decrypter.java:453)

at org.opensaml.xml.encryption.Decrypter.decryptData(Decrypter.java:414)

at org.opensaml.saml2.encryption.Decrypter.decryptData(Decrypter.java:141)

at org.opensaml.saml2.encryption.Decrypter.decrypt(Decrypter.java:69)

at org.springframework.security.saml.websso.WebSSOProfileConsumerImpl.processAuthenticationResponse(WebSSOProfileConsumerImpl.java:199)

at org.springframework.security.saml.SAMLAuthenticationProvider.authenticate(SAMLAuthenticationProvider.java:82)

at org.springframework.security.authentication.ProviderManager.authenticate(ProviderManager.java:167)

[SNIP]

at org.apache.tomcat.util.threads.TaskThread$WrappingRunnable.run(TaskThread.java:61)

at java.lang.Thread.run(Thread.java:745)

Caused by: java.security.InvalidKeyException: Illegal key size

at javax.crypto.Cipher.checkCryptoPerm(Cipher.java:1039)

at javax.crypto.Cipher.init(Cipher.java:1393)

at javax.crypto.Cipher.init(Cipher.java:1327)

at org.apache.xml.security.encryption.XMLCipher.decryptToByteArray(XMLCipher.java:1820)

... 205 more

Junto a este mensaje en el registro bb-services:

2016-06-27 10:47:03 -0400 - unsuccessfulAuthentication - org.springframework.security.authentication.AuthenticationServiceException: Error validating SAML message

at org.springframework.security.saml.SAMLAuthenticationProvider.authenticate(SAMLAuthenticationProvider.java:100)

at org.springframework.security.authentication.ProviderManager.authenticate(ProviderManager.java:167)

at org.springframework.security.saml.SAMLProcessingFilter.attemptAuthentication(SAMLProcessingFilter.java:87)

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:217)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:184)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.header.HeaderWriterFilter.doFilterInternal(HeaderWriterFilter.java:64)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.request.async.WebAsyncManagerIntegrationFilter.doFilterInternal(WebAsyncManagerIntegrationFilter.java:53)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:91)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:176)

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:346)

at org.springframework.web.filter.DelegatingFilterProxy.doFilter(DelegatingFilterProxy.java:262)

at sun.reflect.GeneratedMethodAccessor3422.invoke(Unknown Source)

at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:43)

at java.lang.reflect.Method.invoke(Method.java:498)

at org.apache.catalina.security.SecurityUtil$1.run(SecurityUtil.java:277)

at org.apache.catalina.security.SecurityUtil$1.run(SecurityUtil.java:274)

at java.security.AccessController.doPrivileged(Native Method)

at javax.security.auth.Subject.doAsPrivileged(Subject.java:549)

at org.apache.catalina.security.SecurityUtil.execute(SecurityUtil.java:309)

at org.apache.catalina.security.SecurityUtil.doAsPrivilege(SecurityUtil.java:249)

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:237)

at org.apache.catalina.core.ApplicationFilterChain.access$000(ApplicationFilterChain.java:55)

at org.apache.catalina.core.ApplicationFilterChain$1.run(ApplicationFilterChain.java:191)

at org.apache.catalina.core.ApplicationFilterChain$1.run(ApplicationFilterChain.java:187)

at java.security.AccessController.doPrivileged(Native Method)

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:186)

at blackboard.auth.provider.saml.customization.filter.BbSAMLExceptionHandleFilter.doFilterInternal(BbSAMLExceptionHandleFilter.java:30)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at sun.reflect.GeneratedMethodAccessor3421.invoke(Unknown Source)

[SNIP]

at java.util.concurrent.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:617)

at org.apache.tomcat.util.threads.TaskThread$WrappingRunnable.run(TaskThread.java:61)

at java.lang.Thread.run(Thread.java:745)

Caused by: org.opensaml.common.SAMLException: Response doesn't have any valid assertion which would pass subject validation

at org.springframework.security.saml.websso.WebSSOProfileConsumerImpl.processAuthenticationResponse(WebSSOProfileConsumerImpl.java:229)

at org.springframework.security.saml.SAMLAuthenticationProvider.authenticate(SAMLAuthenticationProvider.java:87)

... 229 more

El problema se debe a que ADFS cifra los atributos que envía con AES-256 de forma predeterminada, y el entorno de ejecución de Java que Blackboard Learn utiliza no es compatible con AES-256 tal como está.

Solución

Una opción universal para solucionar este problema es abrir una instancia de PowerShell en el servidor de ADFS y establecer que el usuario de confianza creado para Blackboard Learn envíe los atributos sin cifrar. Dado que toda la comunicación se realiza a través de SSL, no afectará la seguridad de la autenticación. Además, hace que la depuración de cualquier problema sea más sencilla, ya que los atributos se pueden ver con las herramientas de depuración, tales como el complemento SAML Tracer del navegador Firefox, y no es necesario reiniciar el sistema de Blackboard Learn. Para que el usuario de confianza creado para Blackboard Learn envíe los atributos sin codificar, abra PowerShell y ejecute el siguiente comando después de reemplazar TargetName por el nombre de la Relación de confianza para usuario autenticado que aparece en la Consola de administración de ADFS, en Relaciones de confianza > Relaciones de confianza para usuarios autenticados.

set-ADFSRelyingPartyTrust –TargetName "yourlearnserver.blackboard.com" –EncryptClaims $False

Después de efectuar este cambio, deberá reiniciar el servicio de ADFS con el siguiente comando: Restart-Service ADFSSRV

Problema n.º 3

Después de introducir las credenciales en la página de inicio de sesión de ADFS, se produce un error una vez que el usuario es redirigido a la GUI de Blackboard Learn: No se encontró el recurso especificado o no tiene permiso para acceder a él o Error de inicio de sesión.

En ambos casos, aparecen estos eventos relacionados de SAML similares en el registro stdout-stderr:

INFO | jvm 1 | 2016/09/06 20:33:04 | - /saml/login?apId=_107_1&redirectUrl=https%3A%2F%2Fbb.fraser.misd.net%2Fwebapps%2Fportal%2Fexecute%2FdefaultTab at position 1 of 10 in additional filter chain; firing Filter: 'SecurityContextPersistenceFilter'

INFO | jvm 1 | 2016/09/06 20:33:04 | - No HttpSession currently exists

INFO | jvm 1 | 2016/09/06 20:33:04 | - No SecurityContext was available from the HttpSession: null. A new one will be created.

INFO | jvm 1 | 2016/09/06 20:33:04 | - /saml/login?apId=_107_1&redirectUrl=https%3A%2F%2Fbb.fraser.misd.net%2Fwebapps%2Fportal%2Fexecute%2FdefaultTab at position 2 of 10 in additional filter chain; firing Filter: 'WebAsyncManagerIntegrationFilter'

INFO | jvm 1 | 2016/09/06 20:33:04 | - /saml/login?apId=_107_1&redirectUrl=https%3A%2F%2Fbb.fraser.misd.net%2Fwebapps%2Fportal%2Fexecute%2FdefaultTab at position 3 of 10 in additional filter chain; firing Filter: 'HeaderWriterFilter'

INFO | jvm 1 | 2016/09/06 20:33:04 | - /saml/login?apId=_107_1&redirectUrl=https%3A%2F%2Fbb.fraser.misd.net%2Fwebapps%2Fportal%2Fexecute%2FdefaultTab at position 4 of 10 in additional filter chain; firing Filter: 'FilterChainProxy'

INFO | jvm 1 | 2016/09/06 20:33:04 | - Checking match of request : '/saml/login'; against '/saml/login/**'

INFO | jvm 1 | 2016/09/06 20:33:04 | - /saml/login?apId=_107_1&redirectUrl=https%3A%2F%2Fbb.fraser.misd.net%2Fwebapps%2Fportal%2Fexecute%2FdefaultTab at position 1 of 1 in additional filter chain; firing Filter: 'SAMLEntryPoint'

INFO | jvm 1 | 2016/09/06 20:33:04 | - Request for URI http://www.w3.org/2000/09/xmldsig#rsa-sha1

INFO | jvm 1 | 2016/09/06 20:33:04 | - Request for URI http://www.w3.org/2000/09/xmldsig#rsa-sha1

INFO | jvm 1 | 2016/09/06 20:33:04 | - SecurityContext is empty or contents are anonymous - context will not be stored in HttpSession.

INFO | jvm 1 | 2016/09/06 20:33:04 | - SecurityContextHolder now cleared, as request processing completed

INFO | jvm 1 | 2016/09/06 20:33:07 | - /saml/SSO at position 1 of 10 in additional filter chain; firing Filter: 'SecurityContextPersistenceFilter'

INFO | jvm 1 | 2016/09/06 20:33:07 | - HttpSession returned null object for SPRING_SECURITY_CONTEXT

INFO | jvm 1 | 2016/09/06 20:33:07 | - No SecurityContext was available from the HttpSession: org.apache.catalina.session.StandardSessionFacade@6708a718. A new one will be created.

INFO | jvm 1 | 2016/09/06 20:33:07 | - /saml/SSO at position 2 of 10 in additional filter chain; firing Filter: 'WebAsyncManagerIntegrationFilter'

INFO | jvm 1 | 2016/09/06 20:33:07 | - /saml/SSO at position 3 of 10 in additional filter chain; firing Filter: 'HeaderWriterFilter'

INFO | jvm 1 | 2016/09/06 20:33:07 | - /saml/SSO at position 4 of 10 in additional filter chain; firing Filter: 'FilterChainProxy'

INFO | jvm 1 | 2016/09/06 20:33:07 | - Checking match of request : '/saml/sso'; against '/saml/login/**'

INFO | jvm 1 | 2016/09/06 20:33:07 | - Checking match of request : '/saml/sso'; against '/saml/logout/**'

INFO | jvm 1 | 2016/09/06 20:33:07 | - Checking match of request : '/saml/sso'; against '/saml/bbsamllogout/**'

INFO | jvm 1 | 2016/09/06 20:33:07 | - Checking match of request : '/saml/sso'; against '/saml/sso/**'

INFO | jvm 1 | 2016/09/06 20:33:07 | - /saml/SSO at position 1 of 1 in additional filter chain; firing Filter: 'SAMLProcessingFilter'

INFO | jvm 1 | 2016/09/06 20:33:07 | - Authentication attempt using org.springframework.security.saml.SAMLAuthenticationProvider

INFO | jvm 1 | 2016/09/06 20:33:07 | - Forwarding to /

INFO | jvm 1 | 2016/09/06 20:33:07 | - DispatcherServlet with name 'saml' processing POST request for [/auth-saml/saml/SSO]

INFO | jvm 1 | 2016/09/06 20:33:07 | - No mapping found for HTTP request with URI [/auth-saml/saml/SSO] in DispatcherServlet with name 'saml'

INFO | jvm 1 | 2016/09/06 20:33:07 | - SecurityContext is empty or contents are anonymous - context will not be stored in HttpSession.

INFO | jvm 1 | 2016/09/06 20:33:07 | - Successfully completed request

INFO | jvm 1 | 2016/09/06 20:33:07 | - Skip invoking on

INFO | jvm 1 | 2016/09/06 20:33:07 | - SecurityContextHolder now cleared, as request processing completed

O bien, estas excepciones de SAML similares en el registro bb-services:

2016-11-29 09:04:24 -0500 - unsuccessfulAuthentication - org.springframework.security.authentication.AuthenticationServiceException: Error validating SAML message

at org.springframework.security.saml.SAMLAuthenticationProvider.authenticate(SAMLAuthenticationProvider.java:100)

at org.springframework.security.authentication.ProviderManager.authenticate(ProviderManager.java:167)

at org.springframework.security.saml.SAMLProcessingFilter.attemptAuthentication(SAMLProcessingFilter.java:87)

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:217)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:184)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.header.HeaderWriterFilter.doFilterInternal(HeaderWriterFilter.java:64)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.request.async.WebAsyncManagerIntegrationFilter.doFilterInternal(WebAsyncManagerIntegrationFilter.java:53)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:91)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:176)

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:346)

at org.springframework.web.filter.DelegatingFilterProxy.doFilter(DelegatingFilterProxy.java:262)

at sun.reflect.GeneratedMethodAccessor853.invoke(Unknown Source)

at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:43)

at java.lang.reflect.Method.invoke(Method.java:498)

at org.apache.catalina.security.SecurityUtil$1.run(SecurityUtil.java:282)

at org.apache.catalina.security.SecurityUtil$1.run(SecurityUtil.java:279)

at java.security.AccessController.doPrivileged(Native Method)

at javax.security.auth.Subject.doAsPrivileged(Subject.java:549)

at org.apache.catalina.security.SecurityUtil.execute(SecurityUtil.java:314)

at org.apache.catalina.security.SecurityUtil.doAsPrivilege(SecurityUtil.java:253)

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:190)

at org.apache.catalina.core.ApplicationFilterChain.access$000(ApplicationFilterChain.java:46)

at org.apache.catalina.core.ApplicationFilterChain$1.run(ApplicationFilterChain.java:148)

at org.apache.catalina.core.ApplicationFilterChain$1.run(ApplicationFilterChain.java:144)

at java.security.AccessController.doPrivileged(Native Method)

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:143)

at blackboard.auth.provider.saml.customization.filter.BbSAMLExceptionHandleFilter.doFilterInternal(BbSAMLExceptionHandleFilter.java:30)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at sun.reflect.GeneratedMethodAccessor853.invoke(Unknown Source)

at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:43)

[SNIP]

at org.apache.catalina.valves.RemoteIpValve.invoke(RemoteIpValve.java:677)

at blackboard.tomcat.valves.LoggingRemoteIpValve.invoke(LoggingRemoteIpValve.java:44)

at org.apache.catalina.core.StandardEngineValve.invoke(StandardEngineValve.java:87)

at org.apache.catalina.connector.CoyoteAdapter.service(CoyoteAdapter.java:349)

at org.apache.coyote.http11.Http11Processor.service(Http11Processor.java:1110)

at org.apache.coyote.AbstractProcessorLight.process(AbstractProcessorLight.java:66)

at org.apache.coyote.AbstractProtocol$ConnectionHandler.process(AbstractProtocol.java:785)

at org.apache.tomcat.util.net.NioEndpoint$SocketProcessor.doRun(NioEndpoint.java:1425)

at org.apache.tomcat.util.net.SocketProcessorBase.run(SocketProcessorBase.java:49)

at java.util.concurrent.ThreadPoolExecutor.runWorker(ThreadPoolExecutor.java:1142)

at java.util.concurrent.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:617)

at org.apache.tomcat.util.threads.TaskThread$WrappingRunnable.run(TaskThread.java:61)

at java.lang.Thread.run(Thread.java:745)

Caused by: org.opensaml.common.SAMLException: Response issue time is either too old or with date in the future, skew 60, time 2016-11-29T14:03:16.634Z

at org.springframework.security.saml.websso.WebSSOProfileConsumerImpl.processAuthenticationResponse(WebSSOProfileConsumerImpl.java:126)

at blackboard.auth.provider.saml.customization.consumer.BbSAMLWebSSOProfileConsumerImpl.processAuthenticationResponse(BbSAMLWebSSOProfileConsumerImpl.java:40)

at org.springframework.security.saml.SAMLAuthenticationProvider.authenticate(SAMLAuthenticationProvider.java:87)

... 230 more

El problema se produce cuando el servidor de ADFS y el servidor de la aplicación Blackboard Learn tienen un desfase de tiempo de alrededor de 60 segundos o más.

Solución

Hay dos opciones para solucionar el problema:

- Sincronizar de forma manual los relojes de los servidores de la aplicación Blackboard Learn y el servidor de ADFS. En el caso de Blackboard Learn, la hora actual y la zona horaria del servidor pueden verse en un navegador web. Para ello, agregue /webapps/portal/healthCheck al final de la URL de Blackboard Learn.

Ejemplo: https://mhtest1.blackboard.com//webapps/portal/healthCheck

Nombre de host: ip-10-145-49-11.ec2.internal

Status: Active - Database connectivity established

Running since: Sat, Dec 3, 2016 - 05:39:11 PM EST

Time of request: Thu, Dec 8, 2016 - 05:12:43 PM ESTLa institución puede usar la URL anterior para comparar la zona horaria y el reloj del sistema de Blackboard Learn con los del servidor de ADFS y ajustarlos, de ser necesario, en el servidor de ADFS para sincronizarlos con el sitio de Blackboard Learn.

Problema n.º 4

Después de introducir las credenciales en la página de inicio de sesión de ADFS, se produce un error una vez que el usuario es redirigido a la GUI de Blackboard Learn: No se encontró el recurso especificado o no tiene permiso para acceder a él o Error de inicio de sesión.

Se mostrarán las excepciones siguientes en el registro bb-services:

2016-11-01 12:47:19 -0500 - unsuccessfulAuthentication - org.springframework.security.authentication.AuthenticationServiceException: Error validating SAML message

at org.springframework.security.saml.SAMLAuthenticationProvider.authenticate(SAMLAuthenticationProvider.java:100)

at org.springframework.security.authentication.ProviderManager.authenticate(ProviderManager.java:167)

at org.springframework.security.saml.SAMLProcessingFilter.attemptAuthentication(SAMLProcessingFilter.java:87)

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:217)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:184)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.header.HeaderWriterFilter.doFilterInternal(HeaderWriterFilter.java:64)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.request.async.WebAsyncManagerIntegrationFilter.doFilterInternal(WebAsyncManagerIntegrationFilter.java:53)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:91)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:176)

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:346)

at org.springframework.web.filter.DelegatingFilterProxy.doFilter(DelegatingFilterProxy.java:262)

at sun.reflect.GeneratedMethodAccessor929.invoke(Unknown Source)

at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:43)

at java.lang.reflect.Method.invoke(Method.java:498)

at org.apache.catalina.security.SecurityUtil$1.run(SecurityUtil.java:282)

at org.apache.catalina.security.SecurityUtil$1.run(SecurityUtil.java:279)

at java.security.AccessController.doPrivileged(Native Method)

at javax.security.auth.Subject.doAsPrivileged(Subject.java:549)

at org.apache.catalina.security.SecurityUtil.execute(SecurityUtil.java:314)

at org.apache.catalina.security.SecurityUtil.doAsPrivilege(SecurityUtil.java:253)

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:190)

at org.apache.catalina.core.ApplicationFilterChain.access$000(ApplicationFilterChain.java:46)

at org.apache.catalina.core.ApplicationFilterChain$1.run(ApplicationFilterChain.java:148)

at org.apache.catalina.core.ApplicationFilterChain$1.run(ApplicationFilterChain.java:144)

at java.security.AccessController.doPrivileged(Native Method)

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:143)

at blackboard.auth.provider.saml.customization.filter.BbSAMLExceptionHandleFilter.doFilterInternal(BbSAMLExceptionHandleFilter.java:30)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

[SNIP]

at java.util.concurrent.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:617)

at org.apache.tomcat.util.threads.TaskThread$WrappingRunnable.run(TaskThread.java:61)

at java.lang.Thread.run(Thread.java:745)

Caused by: org.opensaml.common.SAMLException: Response has invalid status code urn:oasis:names:tc:SAML:2.0:status:Responder, status message is null

at org.springframework.security.saml.websso.WebSSOProfileConsumerImpl.processAuthenticationResponse(WebSSOProfileConsumerImpl.java:113)

at blackboard.auth.provider.saml.customization.consumer.BbSAMLWebSSOProfileConsumerImpl.processAuthenticationResponse(BbSAMLWebSSOProfileConsumerImpl.java:40)

at org.springframework.security.saml.SAMLAuthenticationProvider.authenticate(SAMLAuthenticationProvider.java:87)

... 230 more

2016-11-01 12:47:19 -0500 - BbSAMLExceptionHandleFilter - javax.servlet.ServletException: Unsuccessful Authentication

at blackboard.auth.provider.saml.customization.filter.BbSAMLProcessingFilter.unsuccessfulAuthentication(BbSAMLProcessingFilter.java:31)

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:235)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:184)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.header.HeaderWriterFilter.doFilterInternal(HeaderWriterFilter.java:64)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.request.async.WebAsyncManagerIntegrationFilter.doFilterInternal(WebAsyncManagerIntegrationFilter.java:53)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:91)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:176)

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:346)

at org.springframework.web.filter.DelegatingFilterProxy.doFilter(DelegatingFilterProxy.java:262)

at sun.reflect.GeneratedMethodAccessor929.invoke(Unknown Source)

at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:43)

at java.lang.reflect.Method.invoke(Method.java:498)

at org.apache.catalina.security.SecurityUtil$1.run(SecurityUtil.java:282)

at org.apache.catalina.security.SecurityUtil$1.run(SecurityUtil.java:279)

at java.security.AccessController.doPrivileged(Native Method)

at javax.security.auth.Subject.doAsPrivileged(Subject.java:549)

at org.apache.catalina.security.SecurityUtil.execute(SecurityUtil.java:314)

at org.apache.catalina.security.SecurityUtil.doAsPrivilege(SecurityUtil.java:253)

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:190)

at org.apache.catalina.core.ApplicationFilterChain.access$000(ApplicationFilterChain.java:46)

at org.apache.catalina.core.ApplicationFilterChain$1.run(ApplicationFilterChain.java:148)

at org.apache.catalina.core.ApplicationFilterChain$1.run(ApplicationFilterChain.java:144)

at java.security.AccessController.doPrivileged(Native Method)

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:143)

at blackboard.auth.provider.saml.customization.filter.BbSAMLExceptionHandleFilter.doFilterInternal(BbSAMLExceptionHandleFilter.java:30)

[SNIP]

Solución

- Vaya al Panel del administrador.

- En Building Blocks, seleccione Building Blocks.

- Seleccione Herramientas instaladas.

- Busque la opción Proveedor de la autenticación: SAML en la lista. Abra el menú y seleccione Ajustes.

- En Ajustes del algoritmo de firmas, elija SHA-256 de la lista. Después de seleccionar la opción Tipo de algoritmo de firma, reinicie el Building Block SAML para que se apliquen los nuevos ajustes.

- Seleccione Enviar para guardar los cambios.

Problema n.º 5

Después de introducir las credenciales en la página de inicio de sesión de ADFS, se produce un error una vez que el usuario es redirigido a la GUI de Blackboard Learn: No se encontró el recurso especificado o no tiene permiso para acceder a él o Error de inicio de sesión.

Se mostrarán las excepciones siguientes en el registro bb-services:

2017-01-04 22:52:58 -0700 - unsuccessfulAuthentication - org.springframework.security.authentication.AuthenticationServiceException: Error validating SAML message

at org.springframework.security.saml.SAMLAuthenticationProvider.authenticate(SAMLAuthenticationProvider.java:100)

at org.springframework.security.authentication.ProviderManager.authenticate(ProviderManager.java:167)

at org.springframework.security.saml.SAMLProcessingFilter.attemptAuthentication(SAMLProcessingFilter.java:87)

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:217)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:184)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.header.HeaderWriterFilter.doFilterInternal(HeaderWriterFilter.java:64)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.request.async.WebAsyncManagerIntegrationFilter.doFilterInternal(WebAsyncManagerIntegrationFilter.java:53)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:91)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:176)

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:346)

at org.springframework.web.filter.DelegatingFilterProxy.doFilter(DelegatingFilterProxy.java:262)

at sun.reflect.GeneratedMethodAccessor935.invoke(Unknown Source)

at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:43)

at java.lang.reflect.Method.invoke(Method.java:498)

at org.apache.catalina.security.SecurityUtil$1.run(SecurityUtil.java:282)

at org.apache.catalina.security.SecurityUtil$1.run(SecurityUtil.java:279)

at java.security.AccessController.doPrivileged(Native Method)

at javax.security.auth.Subject.doAsPrivileged(Subject.java:549)

at org.apache.catalina.security.SecurityUtil.execute(SecurityUtil.java:314)

at org.apache.catalina.security.SecurityUtil.doAsPrivilege(SecurityUtil.java:253)

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:190)

at org.apache.catalina.core.ApplicationFilterChain.access$000(ApplicationFilterChain.java:46)

at org.apache.catalina.core.ApplicationFilterChain$1.run(ApplicationFilterChain.java:148)

at org.apache.catalina.core.ApplicationFilterChain$1.run(ApplicationFilterChain.java:144)

at java.security.AccessController.doPrivileged(Native Method)

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:143)

at blackboard.auth.provider.saml.customization.filter.BbSAMLExceptionHandleFilter.doFilterInternal(BbSAMLExceptionHandleFilter.java:30)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

[SNIP]

at org.apache.tomcat.util.net.SocketProcessorBase.run(SocketProcessorBase.java:49)

at java.util.concurrent.ThreadPoolExecutor.runWorker(ThreadPoolExecutor.java:1142)

at java.util.concurrent.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:617)

at org.apache.tomcat.util.threads.TaskThread$WrappingRunnable.run(TaskThread.java:61)

at java.lang.Thread.run(Thread.java:745)

Caused by: org.opensaml.common.SAMLException: NameID element must be present as part of the Subject in the Response message, please enable it in the IDP configuration

at org.springframework.security.saml.websso.WebSSOProfileConsumerImpl.processAuthenticationResponse(WebSSOProfileConsumerImpl.java:252)

at blackboard.auth.provider.saml.customization.consumer.BbSAMLWebSSOProfileConsumerImpl.processAuthenticationResponse(BbSAMLWebSSOProfileConsumerImpl.java:40)

at org.springframework.security.saml.SAMLAuthenticationProvider.authenticate(SAMLAuthenticationProvider.java:87)

... 214 more

Tal como se indicó en la excepción de SAML anterior, falta el elemento NameID en el Asunto del mensaje de la Respuesta. El problema se produce comúnmente cuando el elemento NameID no está establecido como un Tipo de notificación saliente en una Regla de notificaciones para la Relación de confianza para usuario autenticado en el IdP de ADFS de la institución o la Regla de notificaciones para NameID no está en el orden correcto para la Relación de confianza para usuario autenticado en el IdP de ADFS de la institución, que a su vez hace que el elemento NameID falte en el Asunto del mensaje de la respuesta.

Ejemplo: Falta el elemento NameID

NotOnOrAfter="2017-01-03T05:57:58.234Z"

Recipient="https://yourschool.blackboard.com/auth-saml/saml/SSO"

/>

Ejemplo: El elemento NameID está presente

testadfs

NotOnOrAfter="2017-01-05T04:33:12.715Z"

Recipient="https://yourschool.blackboard.com/auth-saml/saml/SSO"

/>

Puede usar el complemento SAML Tracer de Firefox para ver el Asunto en el mensaje de la Respuesta.

Solución

Hay tres métodos para solucionas este problema.

- Confirme que se hayan seguido correctamente los pasos de la Guía de configuración de SAML B2 para ADFS y haga los cambios necesarios para transformar una notificación entrante para la Relación de confianza para usuario autenticado del IdP de ADFS:

- Seleccione Editar las reglas de notificaciones.

- Elija Agregar regla.

- En la página Seleccionar una plantilla para la regla, elija la opción Transformar una notificación entrante para la plantilla de la regla de notificaciones y seleccione Siguiente.

- En la página Configurar la regla, en el campo Nombre de la regla de notificaciones, escriba Transformar el correo electrónico en la ID del nombre.

- El tipo notificación entrante debe ser SamAccountName (debe coincidir con el Tipo de notificación saliente que se creó inicialmente en la regla Transformar el nombre de usuario en la ID del nombre).

- El Tipo de notificación saliente es la ID del nombre.

- El formato de la ID del nombre saliente es el correo electrónico.

- Confirme que se haya seleccionado Aplicar a todos los valores de notificaciones y seleccione Finalizar.

- Seleccione Aceptar para guardar la regla y, nuevamente, Aceptar para completar las asignaciones de los atributos.

- En lo que respecta al orden de las Reglas de notificaciones utilizadas para el IdP de ADFS, asegúrese de que no haya reglas opcionales que se ejecuten antes de la regla que contiene el elemento NameID.

- Si usa un atributo personalizado, controle que el elemento NameID esté en la Relación de confianza para usuario autenticado, puesto que Learn aún espera que el IdP de ADFS publique un valor NameID.

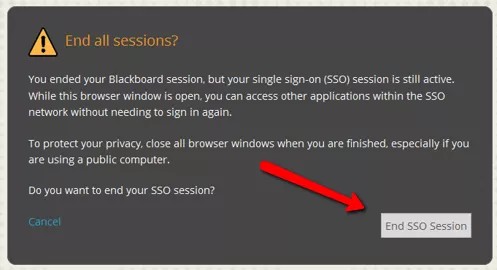

Problema n.º 6

Aparece el mensaje Error de inicio de sesión inmediatamente después de que el usuario que inició sesión en Blackboard Learn con la autenticación SAML, intenta salir de ella haciendo clic en el botón Cerrar sesión a la izquierda de la página y, luego, en el botón Finalizar sesión de SSO.

Error de inicio de sesión.

Actualmente, Blackboard Learn no puede iniciar sesión en su cuenta con el inicio de sesión único. Póngase en contacto con el administrador para obtener ayuda.

Para su referencia, la Id. del error es [ID del error].

Se mostrará la excepción siguiente en el registro bb-services:

2017-05-08 15:10:46 -0400 - BbSAMLExceptionHandleFilter Error Id: f3299757-8d4e-4fab-98cf-49cd99f4891e - javax.servlet.ServletException: Incoming SAML message failed security validation

at org.springframework.security.saml.SAMLLogoutProcessingFilter.processLogout(SAMLLogoutProcessingFilter.java:145)

at org.springframework.security.saml.SAMLLogoutProcessingFilter.doFilter(SAMLLogoutProcessingFilter.java:104)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:184)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.header.HeaderWriterFilter.doFilterInternal(HeaderWriterFilter.java:64)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.request.async.WebAsyncManagerIntegrationFilter.doFilterInternal(WebAsyncManagerIntegrationFilter.java:53)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:91)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:176)

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:346)

[SNIP]

at org.apache.tomcat.util.threads.TaskThread$WrappingRunnable.run(TaskThread.java:61)

at java.lang.Thread.run(Thread.java:745)

Caused by: org.opensaml.ws.security.SecurityPolicyException: Validation of request simple signature failed for context issuer

at org.opensaml.common.binding.security.BaseSAMLSimpleSignatureSecurityPolicyRule.doEvaluate(BaseSAMLSimpleSignatureSecurityPolicyRule.java:139)

at org.opensaml.common.binding.security.BaseSAMLSimpleSignatureSecurityPolicyRule.evaluate(BaseSAMLSimpleSignatureSecurityPolicyRule.java:103)

at org.opensaml.ws.security.provider.BasicSecurityPolicy.evaluate(BasicSecurityPolicy.java:51)

at org.opensaml.ws.message.decoder.BaseMessageDecoder.processSecurityPolicy(BaseMessageDecoder.java:132)

at org.opensaml.ws.message.decoder.BaseMessageDecoder.decode(BaseMessageDecoder.java:83)

at org.opensaml.saml2.binding.decoding.BaseSAML2MessageDecoder.decode(BaseSAML2MessageDecoder.java:70)

at org.springframework.security.saml.processor.SAMLProcessorImpl.retrieveMessage(SAMLProcessorImpl.java:105)

at org.springframework.security.saml.processor.SAMLProcessorImpl.retrieveMessage(SAMLProcessorImpl.java:172)

at org.springframework.security.saml.SAMLLogoutProcessingFilter.processLogout(SAMLLogoutProcessingFilter.java:131)

... 244 more

El error se produce debido a la configuración del Tipo de servicio del cierre de sesión único en la página Ajustes de SAML.

Solución

Es necesario cambiar la configuración en Blackboard Learn y en el servidor de ADFS.

En el caso en que ADFS es el IdP, seleccione únicamente los ajustes de Publicación y elimine el extremo de redireccionamiento para la Relación de confianza para usuario autenticado de la instancia de Learn en el servidor de ADFS.

- En Learn, vaya a Administración > Autenticación > (nombre del proveedor) > Ajustes de SAML > Tipo de servicio del cierre de sesión único.

- Seleccione Publicación y quite la marca de la casilla de verificación Redirigir.

- En el servidor de ADFS, busque la Relación de confianza para usuario autenticado para la instancia de Learn.

- Seleccione Propiedades > Extremos. Figuran dos extremos de cierre de sesión de SAML.

- Elimine el extremo Redireccionamiento. Seleccione Eliminar extremo para quitarlo y, luego, haga clic en Aplicar y Aceptar.

Una vez realizados los cambios anteriores en Learn y el servidor de ADFS, el botón de cierre de sesión Finalizar sesión de SSO funcionará correctamente.

Problema n.º 7

Después de introducir las credenciales en la página de inicio de sesión de ADFS, aparece el mensaje Error de inicio de sesión cuando se redirige al usuario a Learn.

Se mostrará la excepción siguiente de SAML en el registro bb-services:

2017-05-26 07:39:30 -0400 - unsuccessfulAuthentication - org.springframework.security.authentication.AuthenticationServiceException: Error validating SAML message

at org.springframework.security.saml.SAMLAuthenticationProvider.authenticate(SAMLAuthenticationProvider.java:100)

at org.springframework.security.authentication.ProviderManager.authenticate(ProviderManager.java:167)

at org.springframework.security.saml.SAMLProcessingFilter.attemptAuthentication(SAMLProcessingFilter.java:87)

at blackboard.auth.provider.saml.customization.filter.BbSAMLProcessingFilter.attemptAuthentication(BbSAMLProcessingFilter.java:46)

at org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter.doFilter(AbstractAuthenticationProcessingFilter.java:217)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:184)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.header.HeaderWriterFilter.doFilterInternal(HeaderWriterFilter.java:64)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.request.async.WebAsyncManagerIntegrationFilter.doFilterInternal(WebAsyncManagerIntegrationFilter.java:53)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:91)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:176)

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:346)

at org.springframework.web.filter.DelegatingFilterProxy.doFilter(DelegatingFilterProxy.java:262)

at sun.reflect.GeneratedMethodAccessor380.invoke(Unknown Source)

at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:43)

at java.lang.reflect.Method.invoke(Method.java:498)

at org.apache.catalina.security.SecurityUtil$1.run(SecurityUtil.java:282)

at org.apache.catalina.security.SecurityUtil$1.run(SecurityUtil.java:279)

at java.security.AccessController.doPrivileged(Native Method)

at javax.security.auth.Subject.doAsPrivileged(Subject.java:549)

at org.apache.catalina.security.SecurityUtil.execute(SecurityUtil.java:314)

at org.apache.catalina.security.SecurityUtil.doAsPrivilege(SecurityUtil.java:253)

at org.apache.catalina.core.ApplicationFilterChain.internalDoFilter(ApplicationFilterChain.java:190)

at org.apache.catalina.core.ApplicationFilterChain.access$000(ApplicationFilterChain.java:46)

at org.apache.catalina.core.ApplicationFilterChain$1.run(ApplicationFilterChain.java:148)

at org.apache.catalina.core.ApplicationFilterChain$1.run(ApplicationFilterChain.java:144)

at java.security.AccessController.doPrivileged(Native Method)

at org.apache.catalina.core.ApplicationFilterChain.doFilter(ApplicationFilterChain.java:143)

at blackboard.auth.provider.saml.customization.filter.BbSAMLExceptionHandleFilter.doFilterInternal(BbSAMLExceptionHandleFilter.java:37)

[SNIP]

at java.util.concurrent.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:617)

at org.apache.tomcat.util.threads.TaskThread$WrappingRunnable.run(TaskThread.java:61)

at java.lang.Thread.run(Thread.java:745)

Caused by: org.opensaml.common.SAMLException: Response has invalid status code urn:oasis:names:tc:SAML:2.0:status:Responder, status message is null

at org.springframework.security.saml.websso.WebSSOProfileConsumerImpl.processAuthenticationResponse(WebSSOProfileConsumerImpl.java:113)

at blackboard.auth.provider.saml.customization.consumer.BbSAMLWebSSOProfileConsumerImpl.processAuthenticationResponse(BbSAMLWebSSOProfileConsumerImpl.java:56)

at org.springframework.security.saml.SAMLAuthenticationProvider.authenticate(SAMLAuthenticationProvider.java:87)

... 247 more

Solución

A partir de la versión 3200.0.0 de Blackboard Learn, hay una opción para volver a generar el certificado de cifrado de SAML. Para utilizarla, vaya a Administrador del sistema > Building Blocks > Proveedores de la autenticación: SAML > Configuración > Regenerar certificado. El problema del Error de inicio de sesión puede ocurrir si el usuario hace clic en el botón Volver a generar el certificado después de que los metadatos de SP ya se hayan cargado a la Relación de confianza para usuario autenticado para el sitio de Learn en el servidor de ADFS. Para solucionar el problema:

- Vaya a Administrador del sistema > Autenticación > [nombre del proveedor de SAML] > Ajustes de SAML.

- Elija la opción Generar junto a los metadatos del proveedor de servicios para guardar el archivo nuevo de metadatos.

- Acceda al servidor de ADFS y cargue los nuevos metadatos del SP a la Relación de confianza para usuario autenticado para el sitio de Learn.

Si genera un certificado nuevo con la configuración de B2, debe alternar SAML B2 entre Inactivo y Activo para forzar el cambio. Luego, puede volver a la configuración del proveedor y generar los metadatos nuevos para importarlos al IdP. Si no alterna la configuración, es posible que aún se incluya el certificado anterior al generar metadatos nuevos. El IdP no se actualizará, y la próxima vez que se reinicie Learn, presentará el certificado nuevo. La autenticación de SAML se interrumpirá debido a esta discrepancia.

Metadatos de federación

En el caso de Active Directory Federation Services (ADFS), dado que los metadatos para una federación de ADFS que se ubican habitualmente en https://[ADFS Server Hostname]/FederationMetadata/2007-06/FederationMetadata.xml incluyen un elemento que es incompatible con SAML 2.0, es necesario editar los metadatos para borrar dicho elemento antes de cargarlos en la sección Ajustes del proveedor de identidades de la página Ajustes de la autenticación SAML en la GUI de Blackboard Learn. Si se cargan los metadatos con el elemento que no es compatible, se producirá un error al seleccionar el enlace del inicio de sesión SAML en la página de inicio de Blackboard Learn: No se encontraron los metadatos para la entidad [entidad] y el rol {}. Para su referencia, la Id. del error es [ID del error].

Y el seguimiento de la pila de Java correspondiente para la ID del error en el registro bb-services es el siguiente:

2016-06-21 11:42:51 -0700 - Metadata for entity https:///adfs/ls/ and role {urn:oasis:names:tc:SAML:2.0:metadata}SPSSODescriptor wasn't found

For reference, the Error ID is c99511ae-1162-4941-b823-3dda19fea157. - org.opensaml.saml2.metadata.provider.MetadataProviderException: Metadata for entity https://ulvsso.laverne.edu/adfs/ls/ and role {urn:oasis:names:tc:SAML:2.0:metadata}SPSSODescriptor wasn't found

at org.springframework.security.saml.context.SAMLContextProviderImpl.populateLocalEntity(SAMLContextProviderImpl.java:319)

at org.springframework.security.saml.context.SAMLContextProviderImpl.populateLocalContext(SAMLContextProviderImpl.java:216)

at org.springframework.security.saml.context.SAMLContextProviderImpl.getLocalAndPeerEntity(SAMLContextProviderImpl.java:126)

at org.springframework.security.saml.SAMLEntryPoint.commence(SAMLEntryPoint.java:146)

at org.springframework.security.saml.SAMLEntryPoint.doFilter(SAMLEntryPoint.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:184)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.header.HeaderWriterFilter.doFilterInternal(HeaderWriterFilter.java:64)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.request.async.WebAsyncManagerIntegrationFilter.doFilterInternal(WebAsyncManagerIntegrationFilter.java:53)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:91)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:176)

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:346)

at org.springframework.web.filter.DelegatingFilterProxy.doFilter(DelegatingFilterProxy.java:262)

at sun.reflect.GeneratedMethodAccessor1652.invoke(Unknown Source)

at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:43)

at java.lang.reflect.Method.invoke(Method.java:498)

[SNIP]

Solución

Dado que la ubicación predeterminada de los metadatos para una federación de ADFS es https://[ADFS server hostname]/FederationMetadata/2007-06/FederationMetadata.xml:

- Descargue el archivo y ábralo en el editor de texto. Elimine cuidadosamente la sección que comienza con <ds:Signature xmlns:ds="http://www.w3.org/2000/09/xmldsig#"> ... </X509Data></KeyInfo> y termina con </ds:Signature>

<ds:Signature xmlns:ds="http://www.w3.org/2000/09/xmldsig#">

://www.w3.org/2001/10/xml-exc-c14n#"/>

://www.w3.org/2001/04/xmldsig-more#rsa-sha256"/>

://www.w3.org/2000/09/xmldsig#enveloped-signature"/>

://www.w3.org/2001/10/xml-exc-c14n#"/>

://www.w3.org/2001/04/xmlenc#sha256"/>

z1H1[SNIP]jaYM=

FVj[SNIP]edrfNKWvsvk5A==

://www.w3.org/2000/09/xmldsig#">

FDdd[SNIP]qTNKdk5F/vf1AocDaX

- Cargue el archivo XML de metadatos actualizado en la GUI de Blackboard Learn, en la sección Configuración de proveedor de identidades de la página Configuración de autenticación de SAML.

- Alterne el proveedor de autenticación SAML y SAML B2 entre Inactivo y Disponible mientras el proveedor de autenticación SAML se encuentra "Activo".

Si una institución está probando la autenticación SAML en un sitio de Blackboard Learn y tiene varios proveedores de autenticación SAML que comparten el mismo archivo XML de metadatos del IdP de ADFS subyacente en el sitio de Blackboard Learn, incluso si la configuración del resto de los proveedores de autenticación SAML está establecida en Inactivo, también será necesario cargar el archivo XML de metadatos actualizado en la GUI de Blackboard Learn, en la sección Configuración de proveedor de identidades de la página Configuración de autenticación de SAML. Luego, se deberá alternar SAML B2 entre Inactivo y Disponible, mientras el proveedor de autenticación SAML se encuentra en estado "Activo", para garantizar que todo el sistema reconozca el archivo XML de metadatos actualizado.

Método de búsqueda de usuario incorrecto

Después de introducir las credenciales en la página de inicio de sesión de ADFS, el usuario es redirigido a la GUI de Blackboard Learn pero no puede ingresar.

El ÚNICO evento relacionado con la autenticación SAML en el registro bb-services es el siguiente:

2016-10-18 13:03:28 -0600 - userName is null or empty

Solución

- Inicie sesión en Blackboard Learn como administrador mediante la autenticación interna de Blackboard Learn predeterminada.

- Vaya a Administrador del sistema > "Nombre del proveedor de la autenticación SAML" > Editar.

- Cambie el Método de búsqueda de usuarios de UID de lote a Nombre de usuario.

Botón de cierre de la sesión SSO adicional

En ADFS es posible agregar un botón de cierre Finalizar la sesión SSO adicional en la página ¿Desea cerrar todas las sesiones? que aparece después de hacer clic en el botón de cierre de sesión en el extremo superior derecho de la GUI de Blackboard Learn.

Para ello, se debe agregar un elemento SingleLogoutService extra al archivo de metadatos del IdP:

://your.server.name/adfs/ls/"/>

://your.server.name/adfs/ls/"/>

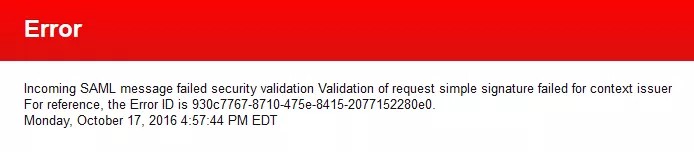

Dado que se trata de una configuración opcional del IdP de SAML B2 y la firma que se proporciona en el extremo de redireccionamiento no es correcta, cuando haga clic en el botón Finalizar la sesión SSO adicional de la página ¿Desea cerrar todas las sesiones?, se producirá un error: El mensaje de SAML entrante no pasó la validación de seguridad. Se produjo un error en la firma simple de la solicitud de validación para el emisor del contexto. Para su referencia, la Id. del error es [ID del error].

El seguimiento de la pila de Java correspondiente para el ID del error en el registro bb-services es el siguiente:

2016-10-17 16:57:44 -0400 - Incoming SAML message failed security validation Validation of request simple signature failed for context issuer

For reference, the Error ID is 930c7767-8710-475e-8415-2077152280e0. - org.opensaml.ws.security.SecurityPolicyException: Validation of request simple signature failed for context issuer

at org.opensaml.common.binding.security.BaseSAMLSimpleSignatureSecurityPolicyRule.doEvaluate(BaseSAMLSimpleSignatureSecurityPolicyRule.java:139)

at org.opensaml.common.binding.security.BaseSAMLSimpleSignatureSecurityPolicyRule.evaluate(BaseSAMLSimpleSignatureSecurityPolicyRule.java:103)

at org.opensaml.ws.security.provider.BasicSecurityPolicy.evaluate(BasicSecurityPolicy.java:51)

at org.opensaml.ws.message.decoder.BaseMessageDecoder.processSecurityPolicy(BaseMessageDecoder.java:132)

at org.opensaml.ws.message.decoder.BaseMessageDecoder.decode(BaseMessageDecoder.java:83)

at org.opensaml.saml2.binding.decoding.BaseSAML2MessageDecoder.decode(BaseSAML2MessageDecoder.java:70)

at org.springframework.security.saml.processor.SAMLProcessorImpl.retrieveMessage(SAMLProcessorImpl.java:105)

at org.springframework.security.saml.processor.SAMLProcessorImpl.retrieveMessage(SAMLProcessorImpl.java:172)

at org.springframework.security.saml.SAMLLogoutProcessingFilter.processLogout(SAMLLogoutProcessingFilter.java:131)

at org.springframework.security.saml.SAMLLogoutProcessingFilter.doFilter(SAMLLogoutProcessingFilter.java:104)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:184)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.header.HeaderWriterFilter.doFilterInternal(HeaderWriterFilter.java:64)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.request.async.WebAsyncManagerIntegrationFilter.doFilterInternal(WebAsyncManagerIntegrationFilter.java:53)

at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:107)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.context.SecurityContextPersistenceFilter.doFilter(SecurityContextPersistenceFilter.java:91)

at org.springframework.security.web.FilterChainProxy$VirtualFilterChain.doFilter(FilterChainProxy.java:330)

at org.springframework.security.web.FilterChainProxy.doFilterInternal(FilterChainProxy.java:213)

at org.springframework.security.web.FilterChainProxy.doFilter(FilterChainProxy.java:176)

at org.springframework.web.filter.DelegatingFilterProxy.invokeDelegate(DelegatingFilterProxy.java:346)

at org.springframework.web.filter.DelegatingFilterProxy.doFilter(DelegatingFilterProxy.java:262)

at sun.reflect.GeneratedMethodAccessor1652.invoke(Unknown Source)

at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:43)

at java.lang.reflect.Method.invoke(Method.java:498)

[SNIP]

Solución

- Acceda al servidor de ADFS y vaya a la Relación de confianza para usuario autenticado para la instancia de Blackboard Learn.